Vazamentos da Conti revelam o interesse da gangue de ransomware em ataques baseados em firmware

Uma análise de chats vazados do notório grupo de ransomware Conti no início deste ano revelou que o sindicato está trabalhando em um conjunto de técnicas de ataque de firmware que podem oferecer um caminho para acessar código privilegiado em dispositivos comprometidos.

“O controle sobre o firmware dá aos invasores poderes praticamente incomparáveis, tanto para causar danos diretamente quanto para permitir outros objetivos estratégicos de longo prazo”, informou a empresa de segurança de firmware e hardware Eclypsium em um relatório compartilhado com o The Hacker News.

“Tal nível de acesso permitiria que um adversário causasse danos irreparáveis a um sistema ou estabeleça uma persistência contínua que é virtualmente invisível para o sistema operacional”.

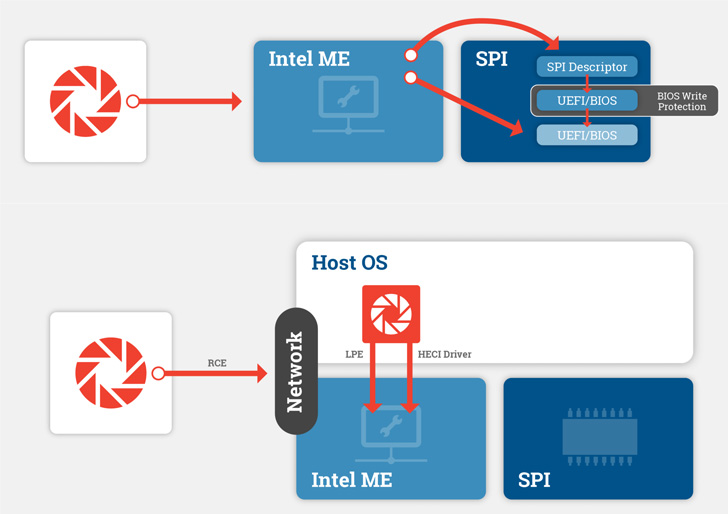

Especificamente, isso inclui ataques direcionados a microcontroladores embarcados, como o Intel Management Engine ( ME ), um componente privilegiado que faz parte dos chipsets de processadores da empresa e que pode ignorar completamente o sistema operacional.

Vale a pena notar que a razão para este foco em evolução não é porque existem novas vulnerabilidades de segurança nos chipsets Intel, mas sim aposta na possibilidade de que “as organizações não atualizem o firmware do chipset com a mesma regularidade com que fazem o software ou mesmo o Firmware do sistema UEFI/BIOS.”

As conversas entre os membros do Conti, que vazaram depois que o grupo prometeu seu apoio à Rússia na invasão da Ucrânia por este último, lançaram luz sobre as tentativas do sindicato de explorar vulnerabilidades relacionadas ao firmware ME e proteção contra gravação do BIOS.

Isso implicou encontrar comandos e vulnerabilidades não documentados na interface ME, alcançar a execução de código no ME para acessar e reescrever a memória flash SPI e descartar os implantes no nível do System Management Mode ( SMM ), que poderiam ser aproveitados para até modificar o kernel.

A pesquisa finalmente se manifestou na forma de um código de prova de conceito (PoC) em junho de 2021 que pode obter execução de código SMM ao obter controle sobre o ME após obter acesso inicial ao host por meio de vetores tradicionais como phishing, malware ou um comprometimento da cadeia de suprimentos que mostram os bate-papos vazados.

“Ao mudar o foco para o Intel ME, bem como direcionar dispositivos nos quais o BIOS é protegido contra gravação, os invasores podem facilmente encontrar muito mais dispositivos de destino disponíveis”, informaram os pesquisadores.

Isso não é tudo. O controle sobre o firmware também pode ser explorado para obter persistência de longo prazo, evitar soluções de segurança e causar danos irreparáveis ao sistema, permitindo que o agente da ameaça monte ataques destrutivos como testemunhado durante a guerra russo-ucraniana.

“Os vazamentos do Conti expuseram uma mudança estratégica que afasta ainda mais os ataques de firmware dos olhos curiosos das ferramentas de segurança tradicionais”, informaram os pesquisadores.

“A mudança para o firmware ME oferece aos invasores um conjunto muito maior de vítimas em potencial para ataques e um novo caminho para alcançar o código e os modos de execução mais privilegiados disponíveis em sistemas modernos”.

Este artigo é uma tradução de: https://thehackernews.com/2022/06/conti-leaks-reveal-ransomware-gangs.html (Autor: )