Hackers chineses LuoYu usando ataques Man-on-the-Side para implantar o backdoor do WinDealer

Um ator de ameaça persistente avançada (APT) de língua chinesa “extremamente sofisticado” apelidado de LuoYu foi observado usando uma ferramenta maliciosa do Windows chamada WinDealer, que é entregue por meio de ataques man-on-the-side.

“Esse desenvolvimento inovador permite que o ator modifique o tráfego de rede em trânsito para inserir cargas maliciosas”, informou a empresa russa de segurança cibernética Kaspersky em um novo relatório. “Tais ataques são especialmente perigosos e devastadores porque não requerem nenhuma interação com o alvo para levar a uma infecção bem-sucedida”.

Conhecidas por estarem ativas desde 2008, as organizações visadas pela LuoYu são predominantemente organizações diplomáticas estrangeiras estabelecidas na China e membros da comunidade acadêmica, bem como empresas financeiras, de defesa, logística e telecomunicações.

O uso do WinDealer pela LuoYu foi documentado pela primeira vez pela empresa de segurança cibernética de Taiwan TeamT5 na Japan Security Analyst Conference (JSAC) em janeiro de 2021. As campanhas de ataque subsequentes usaram o malware para atingir entidades japonesas, com infecções isoladas relatadas na Áustria, Alemanha, Índia, Rússia, e os EUA.

Outras ferramentas que aparecem com destaque no arsenal de malware do adversário menos conhecido incluem o PlugX e seu sucessor ShadowPad , ambos usados por uma variedade de agentes de ameaças chineses para viabilizar seus objetivos estratégicos. Além disso, o ator é conhecido por segmentar dispositivos Linux, macOS e Android.

O WinDealer, por sua vez, foi entregue no passado por meio de sites que atuam como watering holes e na forma de aplicativos trojans disfarçados de mensagens instantâneas e serviços de hospedagem de vídeo como Tencent QQ e Youku.

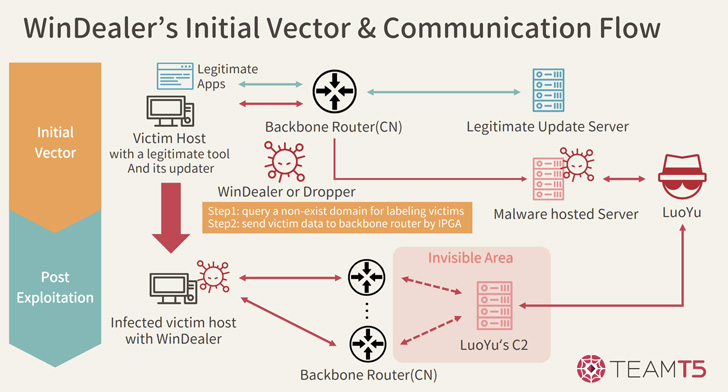

Mas o vetor de infecção já foi trocado por outro método de distribuição que faz uso do mecanismo de atualização automática de aplicativos legítimos selecionados para servir uma versão comprometida do executável em “raras ocasiões”.

O WinDealer, uma plataforma de malware modular em sua essência, vem com todos os sinos e assobios usuais associados a um backdoor tradicional, permitindo que ele colete informações confidenciais, capturas de tela e execute comandos arbitrários.

Mas onde também se destaca é o uso de um algoritmo complexo de geração de IP para selecionar um servidor de comando e controle (C2) para se conectar aleatoriamente a partir de um pool de 48.000 endereços IP.

“A única maneira de explicar esses comportamentos de rede aparentemente impossíveis é assumir a existência de um invasor que é capaz de interceptar todo o tráfego de rede e até modificá-lo, se necessário”, informou a empresa.

Um ataque man-on-the-side, semelhante a um ataque man-in-the-middle, permite que um invasor desonesto leia e injete mensagens arbitrárias em um canal de comunicação, mas não modifique ou exclua mensagens enviadas por outras partes.

Essas invasões geralmente se baseiam em cronometrar estrategicamente suas mensagens, de modo que a resposta maliciosa contendo os dados fornecidos pelo invasor seja enviada em resposta à solicitação de uma vítima por um recurso da Web antes da resposta real do servidor.

O fato de o agente da ameaça ser capaz de controlar uma gama tão grande de endereços IP também pode explicar o sequestro do mecanismo de atualização associado a aplicativos genuínos para fornecer a carga útil do WinDealer, apontou Kaspersky.

“Os ataques man-on-the-side são extremamente destrutivos, pois a única condição necessária para atacar um dispositivo é que ele esteja conectado à Internet”, infomou o pesquisador de segurança Suguru Ishimaru.

“Não importa como o ataque tenha sido realizado, a única maneira de as vítimas em potencial se defenderem é permanecer extremamente vigilante e ter procedimentos de segurança robustos, como verificações antivírus regulares, análise de tráfego de rede de saída e registro extensivo para detectar anomalias. “

Este artigo é uma tradução de: https://thehackernews.com/2022/06/chinese-luoyu-hackers-using-man-on-side.html (Autor: )