Pesquisadores expõem o funcionamento interno da gangue de cibercrime de um bilionário Wizard Spider

O funcionamento interno de um grupo cibercriminoso conhecido como Wizard Spider foi exposto, lançando luz sobre sua estrutura organizacional e motivações.

“A maior parte dos esforços do Wizard Spider são direcionados para hackear empresas europeias e norte-americanas, com uma ferramenta especial de cracking usada por alguns de seus atacantes para violar alvos de alto valor”, informou a empresa suíça de segurança cibernética PRODAFT em um novo relatório compartilhado com o The Hacker News. “Parte do dinheiro que eles recebem é colocado de volta no projeto para desenvolver novas ferramentas e talentos.”

Acredita-se que o Wizard Spider, também conhecido como Gold Blackburn, opere fora da Rússia e se refere a um agente de ameaças com motivação financeira que foi vinculado ao botnet TrickBot, um malware modular que foi oficialmente descontinuado no início deste ano em favor de malware aprimorado, como BazarBackdoor .

Isso não é tudo. Os operadores do TrickBot também cooperaram extensivamente com o Conti , outro grupo de crimes cibernéticos ligado à Rússia notório por oferecer pacotes de ransomware como serviço para suas afiliadas.

Gold Ulrick (também conhecido como Grim Spider), como é chamado o grupo responsável pela distribuição do ransomware Conti (anteriormente Ryuk), aproveitou historicamente o acesso inicial fornecido pelo TrickBot para implantar o ransomware em redes direcionadas.

“O Gold Ulrick é composto por alguns ou todos os mesmos operadores do Gold Blackburn, o grupo de ameaças responsável pela distribuição de malware como TrickBot, BazarLoader e Beur Loader”, observa a empresa de segurança cibernética Secureworks em um perfil do sindicato cibercriminoso.

Afirmando que o grupo é “capaz de monetizar vários aspectos de suas operações”, o PRODAFT enfatizou a capacidade do adversário de expandir sua empresa criminosa, o que segundo ele é possibilitado pela “lucratividade extraordinária” da gangue.

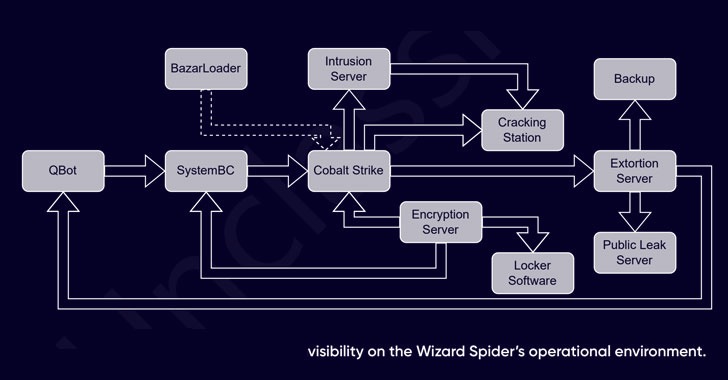

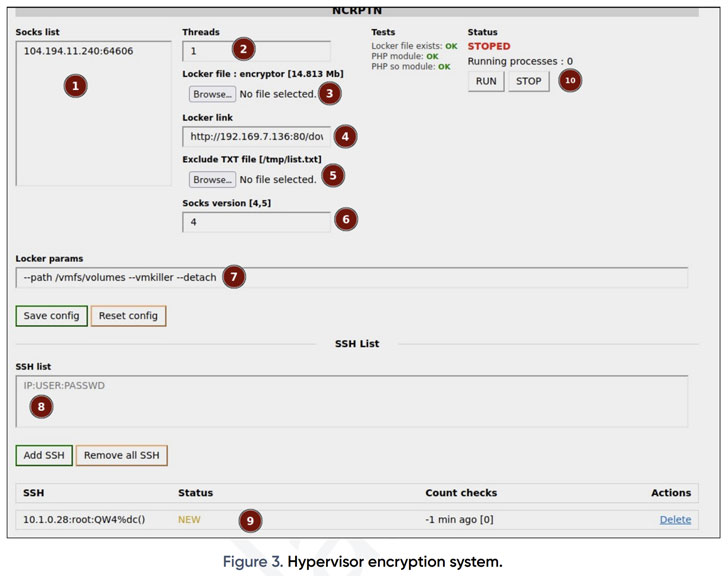

Cadeias de ataque típicas envolvendo o grupo começam com campanhas de spam que distribuem malware como Qakbot (também conhecido como QBot) e SystemBC , usando-os como plataformas de lançamento para descartar ferramentas adicionais, incluindo Cobalt Strike para movimento lateral, antes de executar o software de armário.

Além de aproveitar uma variedade de utilitários para roubo e reconhecimento de credenciais, o Wizard Spider é conhecido por usar um kit de ferramentas de exploração que aproveita vulnerabilidades de segurança conhecidas, como o Log4Shell , para obter uma posição inicial nas redes das vítimas.

Também é colocada em uso uma estação de cracking que hospeda hashes crackeados associados a credenciais de domínio, tíquetes Kerberos e arquivos KeePass, entre outros.

Além disso, o grupo investiu em uma configuração de VoIP personalizada, na qual operadoras de telefonia contratadas ligam para vítimas que não respondem em uma tentativa de colocar pressão adicional e obrigá-las a pagar após um ataque de ransomware.

Esta não é a primeira vez que o grupo recorre a tal tática. No ano passado, a Microsoft detalhou uma campanha BazarLoader apelidada de BazaCall , que empregava call centers falsos para atrair vítimas inocentes para instalar ransomware em seus sistemas.

“O grupo tem um grande número de dispositivos comprometidos sob seu comando e emprega um fluxo de trabalho profissional altamente distribuído para manter a segurança e um alto ritmo operacional”, informaram os pesquisadores.

“É responsável por uma enorme quantidade de spam em centenas de milhões de milhões de dispositivos, bem como por violações de dados concentradas e ataques de ransomware em alvos de alto valor”.

Este artigo é uma tradução de: https://thehackernews.com/2022/05/researchers-expose-inner-working-of.html (Autor: )