Cibercriminosos usando o novo carregador de malware ‘Bumblebee’

Atores cibercriminosos observados anteriormente entregando BazaLoader e IcedID como parte de suas campanhas de malware teriam feito a transição para um novo carregador chamado Bumblebee que está em desenvolvimento ativo.

“Com base no momento de sua aparição no cenário de ameaças e no uso por vários grupos de criminosos cibernéticos é provável que o Bumblebee seja, se não um substituto direto do BazaLoader, uma nova ferramenta multifuncional usada por atores que historicamente favoreceram outros malwares”, informou a empresa. empresa de segurança Proofpoint em um relatório compartilhado com o The Hacker News.

Diz-se que as campanhas de distribuição do novo carregador altamente sofisticado começaram em março de 2022, enquanto o compartilhamento se sobrepõe a atividades maliciosas que levam à implantação do ransomware Conti e Diavol, aumentando a possibilidade de que o carregador possa atuar como precursor de ataques de ransomware.

“Os agentes de ameaças que usam o Bumblebee estão associados a cargas úteis de malware que foram vinculadas a campanhas de ransomware subsequentes”, informaram os pesquisadores.

Além de apresentar verificações anti-virtualização, o Bumblebee é escrito em C++ e foi projetado para atuar como um downloader para recuperar e executar cargas úteis do próximo estágio, incluindo Cobalt Strike, Sliver, Meterpreter e shellcode.

Curiosamente, o aumento da detecção do carregador de malware no cenário de ameaças corresponde a uma queda nas implantações do BazaLoader desde fevereiro de 2022, outro carregador popular usado para entregar malware de criptografia de arquivos e desenvolvido pela agora extinta gangue TrickBot, que desde então foi absorvida pela Cont.

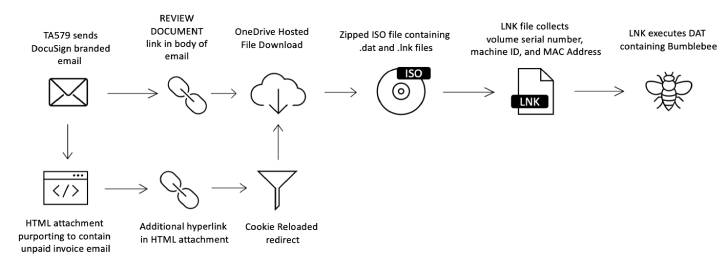

As cadeias de ataque que distribuem o Bumblebee assumiram a forma de iscas de phishing de e-mail com a marca DocuSign incorporando links fraudulentos ou anexos HTML, levando vítimas em potencial a um arquivo ISO compactado hospedado no Microsoft OneDrive.

Além disso, a URL incorporada no anexo HTML faz uso de um sistema de direção de tráfego (TDS) apelidado de Prometheus que está disponível para venda em plataformas subterrâneas por US$ 250 por mês para redirecionar as URLs para os arquivos de arquivo com base no fuso horário e cookies das vítimas.

Os arquivos ZIP, por sua vez, incluem arquivos .LNK e .DAT, com o arquivo de atalho do Windows executando o último, contendo o downloader Bumblebee, antes de usá-lo para entregar o malware BazaLoader e IcedID.

Uma segunda campanha em abril de 2022 envolveu um esquema de sequestro de threads, no qual e-mails legítimos com temas de faturas foram assumidos para enviar arquivos ISO compactados, que foram usados para executar um arquivo DLL para ativar o carregador.

Observa-se também o uso abusivo do formulário de contato presente no site do alvo para envio de mensagem alegando violação de direitos autorais de imagens, direcionando a vítima para um link do Google Cloud Storage que resulta no download de um arquivo ISO compactado, dando continuidade à já mencionada sequência de infecção .

A transição do BazaLoader para o Bumblebee é mais uma evidência de que esses agentes de ameaças provavelmente corretores de acesso inicial que se infiltram em alvos e depois vendem esse acesso a outros e estão recebendo o malware de uma fonte comum, ao mesmo tempo em que sinalizam uma saída após o kit de ferramentas de ataque do grupo Conti se tornar conhecimento público na mesma época.

O desenvolvimento também coincide com a Conti assumindo o infame botnet TrickBot e fechando-o para se concentrar no desenvolvimento do malware BazaLoader e Anchor. Não está imediatamente claro se o Bumblebee é o trabalho dos atores do TrickBot e se os vazamentos levaram a gangue a abandonar o BazaLoader em favor de um malware totalmente novo.

Mas o pesquisador de malware da Cybereason, Eli Salem, em uma análise independente , identificou pontos de semelhança entre o Bumblebee e o TrickBot, incluindo o uso do módulo de injeção da web deste último e a mesma técnica de evasão, dando credibilidade à possibilidade de que os autores por trás do Bumblebee possam ter acesso ao código-fonte do TrickBot.

“A introdução do Bumblebee loader no cenário de ameaças de crimeware e sua aparente substituição pelo BazaLoader demonstram a flexibilidade que os agentes de ameaças têm para mudar rapidamente os TTPs e adotar novos malwares”, informou Sherrod DeGrippo, vice-presidente de pesquisa e detecção de ameaças da Proofpoint.

“Além disso, o malware é bastante sofisticado e demonstra estar em desenvolvimento contínuo e ativo, introduzindo novos métodos para evitar a detecção”, acrescentou DeGrippo.

Este artigo é uma tradução de: https://thehackernews.com/2022/04/cybercriminals-using-new-malware-loader.html (Autor: )