Pesquisadores descobrem ataque à cadeia de suprimentos Rust visando pipelines de CI na nuvem

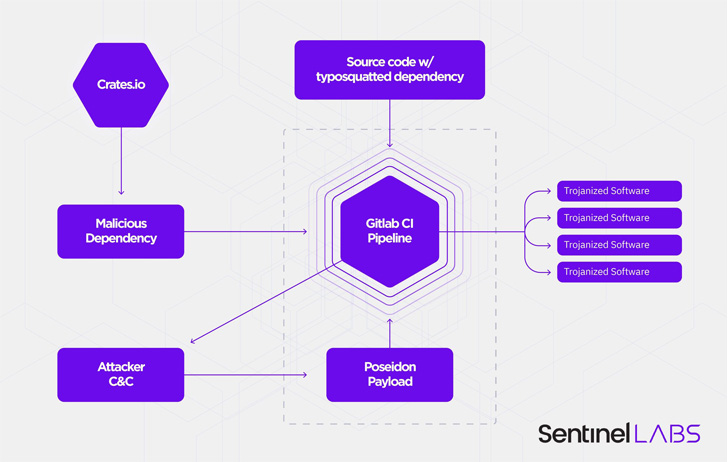

Um caso de ataque à cadeia de suprimentos de software foi observado no registro de caixas da linguagem de programação Rust que alavancou técnicas de typosquatting para publicar uma biblioteca desonesta contendo malware.

A empresa de segurança cibernética SentinelOne apelidou o ataque de ” CrateDepression “.

Ataques de digitação ocorrem quando um adversário imita o nome de um pacote popular em um registro público na esperança de que os desenvolvedores baixem acidentalmente o pacote malicioso em vez da biblioteca legítima.

Nesse caso, a caixa em questão é “rustdecimal”, um typosquat do pacote ” rust_decimal ” real que foi baixado mais de 3,5 milhões de vezes até hoje. O pacote foi sinalizado no início deste mês em 3 de maio por Askar Safin, um desenvolvedor com sede em Moscou.

De acordo com um comunicado publicado pelos mantenedores do Rust, diz-se que a caixa foi lançada pela primeira vez em 25 de março de 2022, atraindo menos de 500 downloads antes de ser removida permanentemente do repositório.

Assim como os ataques de typosquatting anteriores desse tipo, a biblioteca com erros ortográficos replica toda a funcionalidade da biblioteca original, ao mesmo tempo em que introduz uma função maliciosa projetada para recuperar um binário Golang hospedado em uma URL remota.

Especificamente, a nova função verifica se a variável de ambiente ” GITLAB_CI ” está definida, sugerindo um “interesse singular nos pipelines de integração contínua (CI) do GitLab”, observou o SentinelOne.

A carga útil, equipada para capturas de tela, registrar pressionamentos de tecla e baixar arquivos arbitrários, é capaz de ser executada em sistemas Linux e macOS, mas não em sistemas Windows. Os objetivos finais da campanha ainda são desconhecidos.

Embora os ataques de typosquatting tenham sido documentados anteriormente contra NPM (JavaScript), PyPi (Python) e RubyGems (Ruby), o desenvolvimento marca uma instância incomum em que tal incidente foi descoberto no ecossistema Rust.

“Os ataques à cadeia de suprimentos de software passaram de uma ocorrência rara para uma abordagem altamente desejável para os invasores ‘pescar com dinamite’ na tentativa de infectar populações inteiras de usuários de uma só vez”, informaram os pesquisadores do SentinelOne.

“No caso do CrateDepression, o interesse direcionado em ambientes de construção de software em nuvem sugere que os invasores podem tentar aproveitar essas infecções para ataques à cadeia de suprimentos em maior escala”.

Este artigo é uma tradução de: https://thehackernews.com/2022/05/researchers-uncover-rust-supply-chain.html (Autor: )