A empresa de segurança cibernética Imperva disse na sexta-feira que mitigou recentemente um ataque distribuído de negação de serviço (DDoS) de resgate direcionado a um site sem nome que atingiu o pico de 2,5 milhões de solicitações por segundo (RPS).

“Embora os ataques DDoS de resgate não sejam novos, eles parecem estar evoluindo e se tornando mais interessantes com o tempo e com cada nova fase”, disse Nelli Klepfish, analista de segurança da Imperva . “Por exemplo, vimos casos em que a nota de resgate é incluída no próprio ataque incorporado a uma solicitação de URL”.

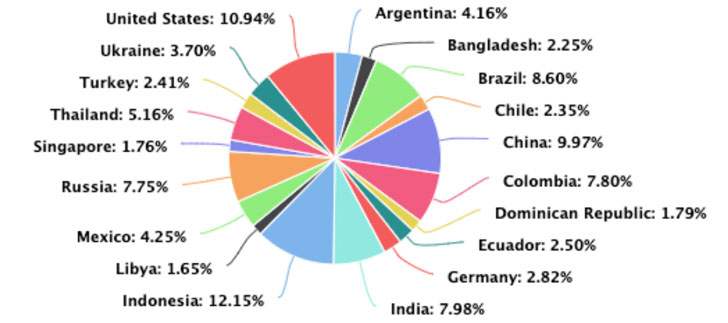

As principais fontes dos ataques vieram da Indonésia, seguidas pelos EUA, China, Brasil, Índia, Colômbia, Rússia, Tailândia, México e Argentina.

Os ataques distribuídos de negação de serviço (DDoS) são uma subcategoria de ataques de negação de serviço (DoS) em que um exército de dispositivos online conectados, conhecidos como botnet, é usado para sobrecarregar um site de destino com tráfego falso em uma tentativa para torná-lo indisponível para usuários legítimos.

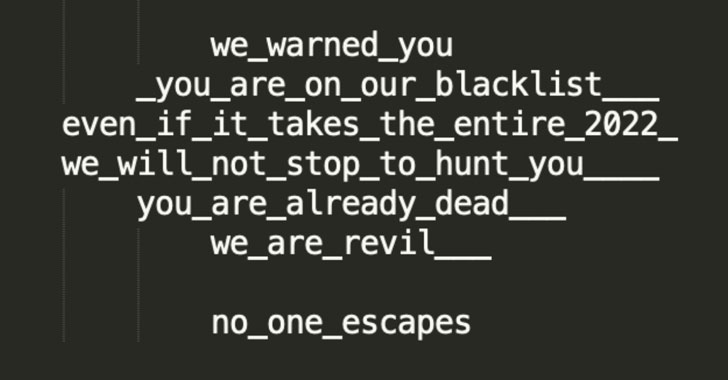

A empresa com sede na Califórnia disse que a entidade afetada recebeu várias notas de resgate incluídas como parte dos ataques DDoS, exigindo que a empresa fizesse um pagamento em bitcoin para permanecer online e evitar perder “centenas de milhões em valor de mercado”.

Em uma reviravolta interessante, os atacantes estão se autodenominando REvil, o infame cartel de ransomware como serviço que sofreu um grande revés depois que vários de seus operadores foram presos pelas autoridades policiais russas no início de janeiro deste ano.

“Não está claro, no entanto, se as ameaças foram realmente feitas pelo grupo REvil original ou por um impostor”, observou Klepfish.

|

| Origens do ataque |

Diz-se que o ataque de 2,5 milhões de RPS durou menos de um minuto, com um dos sites irmãos operados pela mesma empresa sustentando um ataque semelhante que durou aproximadamente 10 minutos, mesmo que as táticas empregadas fossem constantemente alteradas para evitar uma possível mitigação.

Evidências coletadas pela Imperva apontam para os ataques DDoS originados do botnet Mēris, que continuou a alavancar uma vulnerabilidade de segurança agora abordada nos roteadores Mikrotik ( CVE-2018-14847 ) para atingir alvos, incluindo o Yandex em setembro passado.

“Os tipos de sites que os agentes de ameaças procuram parecem ser sites de negócios com foco em vendas e comunicações”, disse Klepfish. “Os alvos tendem a ser baseados nos EUA ou na Europa, com a única coisa que todos têm em comum: são todas empresas listadas em bolsa e os agentes de ameaças usam isso a seu favor, referindo-se ao dano potencial que um ataque DDoS pode causar ao preço das ações da empresa.”

As descobertas ocorrem quando atores mal-intencionados foram vistos armando uma nova técnica de amplificação chamada TCP Middlebox Reflection pela primeira vez para atingir os setores bancário, de viagens, jogos, mídia e hospedagem na web com uma enxurrada de tráfego falso.

O ataque DDoS de resgate também é a segunda atividade relacionada a botnet evitada pela Imperva desde o início do ano, com a empresa detalhando um ataque de raspagem na web que visava uma plataforma de lista de empregos não identificada no final de janeiro.

“O invasor usou um botnet de grande escala, gerando nada menos que 400 milhões de solicitações de bots de quase 400.000 endereços IP exclusivos ao longo de quatro dias com a intenção de coletar perfis de candidatos a emprego”, conforme a empresa de segurança .

Este artigo é uma tradução de: https://thehackernews.com/2022/03/imperva-thwarts-25-million-rps-ransom.html (Autor: )