EUA alertam sobre hackers APT visando sistemas ICS/SCADA com malware especializado

O governo dos EUA alertou na quarta-feira sobre os atores do estado-nação implantando malware especializado para manter o acesso a sistemas de controle industrial (ICS) e dispositivos de controle de supervisão e aquisição de dados (SCADA).

“Os atores do APT desenvolveram ferramentas personalizadas para direcionar dispositivos ICS/SCADA”, conforme várias agências dos EUA em um alerta. “As ferramentas permitem que eles procurem, comprometam e controlem os dispositivos afetados depois de estabelecerem o acesso inicial à rede de tecnologia operacional (OT)”.

O conselho federal conjunto é cortesia do Departamento de Energia dos EUA (DoE), da Agência de Segurança Cibernética e Infraestrutura (CISA), da Agência de Segurança Nacional (NSA) e do Federal Bureau of Investigation (FBI).

A intenção, conforme as agências, é alavancar o acesso aos sistemas ICS para elevar privilégios, mover-se lateralmente dentro das redes e sabotar funções críticas em ambientes de gás natural liquefeito (GNL) e energia elétrica.

A empresa de segurança cibernética industrial Dragos, que rastreia o malware sob o nome ” PIPEDREAM ” desde o início de 2022, descreveu-o como uma “estrutura de ataque ICS modular que um adversário poderia alavancar para causar interrupção, degradação e possivelmente até destruição, dependendo dos alvos e do meio Ambiente.”

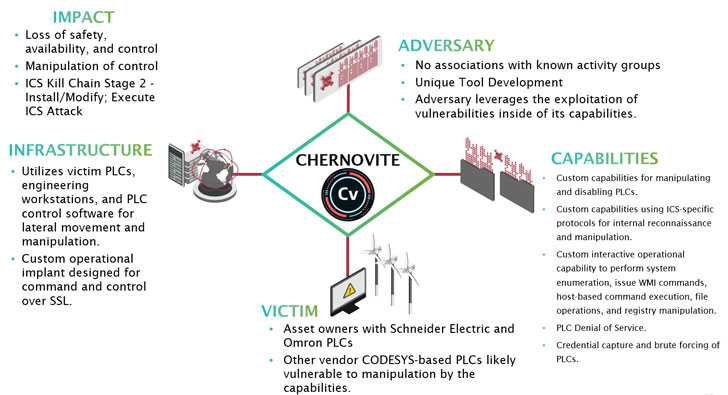

O CEO da Dragos, Robert M. Lee, atribuiu o malware a um ator estatal apelidado de CHERNOVITE, avaliando com alta confiança que o kit de ferramentas destrutivo ainda não foi empregado em ataques do mundo real, tornando-o possivelmente a primeira vez que “uma capacidade cibernética industrial foi encontrada, antes de sua implantação para os efeitos pretendidos.”

O PIPEDREAM apresenta um conjunto de cinco componentes para atingir seus objetivos, permitindo realizar reconhecimento, sequestrar dispositivos de destino, adulterar a lógica de execução de controladores e interromper PLCs, levando efetivamente à “perda de segurança, disponibilidade e controle de um ambiente industrial .”

Com uma ampla gama de funcionalidades, o PIPEDREAM permite explorações altamente automatizadas contra dispositivos direcionados, com os módulos suportando a capacidade de carregar configurações maliciosas para os controladores, fazer backup ou restaurar o conteúdo do dispositivo e modificar os parâmetros do dispositivo.

O malware versátil também é conhecido por tirar proveito do CODESYS, um ambiente de desenvolvimento de terceiros para programar aplicativos de controlador e que foi descoberto por conter até 17 vulnerabilidades de segurança diferentes apenas no ano passado.

“As capacidades para reprogramar e potencialmente desabilitar controladores de segurança e outros controladores de automação de máquinas podem ser aproveitados para desabilitar o sistema de desligamento de emergência e, posteriormente, manipular o ambiente operacional para condições inseguras”, alertou Dragos.

Coincidindo com a divulgação, está outro relatório da empresa de inteligência de ameaças Mandiant, que caracterizou o PIPEDREAM como um “conjunto de novas ferramentas de ataque orientadas ao sistema de controle industrial (ICS)” destinadas a dispositivos de automação de máquinas da Schneider Electric e da Omron.

O malware patrocinado pelo estado, que chamou de INCONTROLLER , foi projetado para “interagir com equipamentos industriais específicos incorporados em diferentes tipos de máquinas alavancadas em vários setores” por meio de protocolos de rede industrial, como OPC UA, Modbus e CODESYS.

A Schneider Electric, em uma notificação de segurança independente, disse que não identificou nenhuma fraqueza ou vulnerabilidade sendo explorada e que não está ciente de nenhum alvo confirmado que tenha sido vitimado pelo conjunto de ferramentas de ataque PIPEDREAM.

No entanto, a empresa alertou que “a estrutura representa um risco crítico para as organizações que usam os dispositivos visados”, acrescentando que “possui recursos relacionados a interrupção, sabotagem e destruição física potencialmente”.

Dito isso, ainda não está claro como as agências governamentais, bem como Dragos e Mandiant, encontraram o malware. As descobertas ocorrem um dia depois que a empresa eslovaca de segurança cibernética ESET detalhou o uso de uma versão atualizada do malware Industroyer em um ataque cibernético fracassado dirigido contra um fornecedor de energia não identificado na Ucrânia na semana passada.

A descoberta do PIPEDREAM o torna o sétimo malware específico de ICS conhecido publicamente orquestrado para adulterar processos industriais, seguindo Stuxnet , Havex , Industroyer (também conhecido como CrashOverride), Triton (também conhecido como Crisis), BlackEnergy2 e Industroyer2.

“INCONTROLLER, também conhecido como PIPEDREAM, representa uma capacidade de ataque cibernético excepcionalmente rara e perigosa”, disse Mandiant. “É comparável ao Triton , que tentou desativar um sistema de segurança industrial em 2017; Industroyer, que causou uma queda de energia na Ucrânia em 2016; e Stuxnet , que sabotou o programa nuclear iraniano por volta de 2010.”

Para mitigar possíveis ameaças e proteger dispositivos ICS e SCADA, as agências recomendam que as organizações imponham a autenticação multifator para acesso remoto, alterem senhas periodicamente e estejam continuamente atentos a indicadores e comportamentos maliciosos.

Este artigo é uma tradução de: https://thehackernews.com/2022/04/us-warns-of-apt-hackers-targeting.html (Autor: )