O mais recente ressurgimento do botnet Emotet se espalha para mais de 100.000 computadores

O insidioso botnet Emotet, que retornou em novembro de 2021 após um hiato de 10 meses, está mais uma vez exibindo sinais de crescimento constante, acumulando um enxame de mais de 100.000 hosts infectados por perpetrar suas atividades maliciosas.

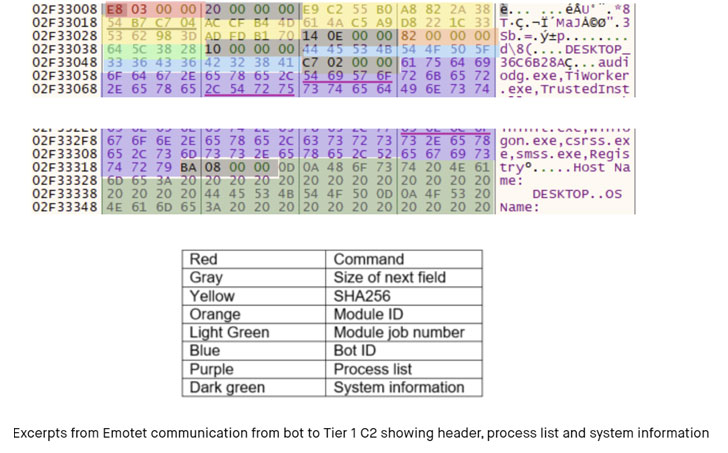

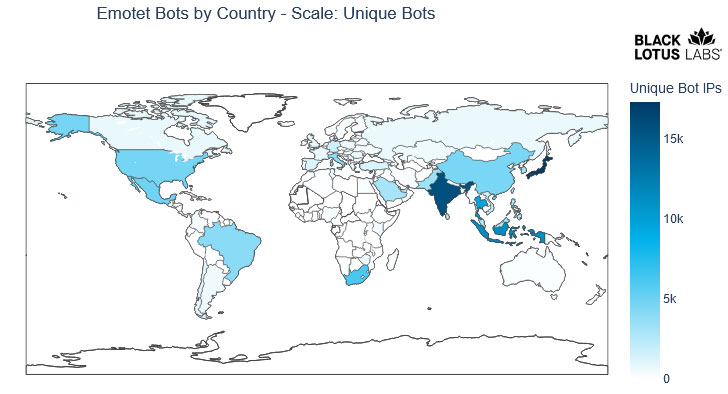

“Embora o Emotet ainda não tenha atingido a mesma escala de antes, a botnet está mostrando um forte ressurgimento com um total de aproximadamente 130.000 bots únicos espalhados por 179 países desde novembro de 2021”, conforme pesquisadores do Black Lotus Labs da Lumen em um relatório.

O Emotet, antes de sua remoção no final de janeiro de 2021 como parte de uma operação coordenada de aplicação da lei apelidada de “Ladybird”, havia infectado nada menos que 1,6 milhão de dispositivos em todo o mundo, atuando como um canal para os cibercriminosos instalarem outros tipos de malware, como trojans bancários ou ransomware em sistemas comprometidos.

O malware ressurgiu oficialmente em novembro de 2021 usando o TrickBot como veículo de entrega, com o último fechando sua infraestrutura de ataque no final do mês passado, depois que vários membros importantes do grupo foram absorvidos pelo cartel de ransomware Conti.

Diz-se que a ressurreição de Emotet foi orquestrada pela própria gangue Conti em uma tentativa de mudar as táticas em resposta ao aumento do escrutínio da aplicação da lei nas atividades de distribuição de malware do TrickBot.

Outra nova adição aos seus recursos é a capacidade de reunir informações adicionais do sistema, além de uma lista de processos em execução nas máquinas comprometidas.

Além disso, a infraestrutura de botnet do Emotet abrange cerca de 200 servidores de comando e controle (C2), com a maioria dos domínios localizados nos EUA, Alemanha, França, Brasil, Tailândia, Cingapura, Indonésia, Canadá, Reino Unido e Índia.

Os bots infectados, por outro lado, estão fortemente concentrados na Ásia, principalmente Japão, Índia, Indonésia e Tailândia, seguidos pela África do Sul, México, EUA, China, Brasil e Itália. “Isso não é surpreendente, dada a preponderância de hosts Windows vulneráveis ou desatualizados na região”, informaram os pesquisadores.

“O crescimento e a distribuição de bots são um indicador importante do progresso do Emotet na restauração de sua infraestrutura outrora extensa”, observou o Black Lotus Labs. “Cada bot é um ponto de apoio potencial para uma rede cobiçada e apresenta uma oportunidade de implantar Cobalt Strike, ou eventualmente ser promovido a um Bot C2”.

Este artigo é uma tradução de: https://thehackernews.com/2022/03/emotet-botnets-latest-resurgence.html (Autor: R