Pesquisadores alertam sobre o malware FontOnLake Rootkit direcionado a sistemas Linux.

Os pesquisadores de cibersegurança detalharam uma nova campanha que provavelmente tem como alvo entidades no sudeste da Ásia com um malware Linux anteriormente não reconhecido, projetado para permitir acesso remoto a seus operadores, além de acumular credenciais e funcionar como servidor proxy.

A família de malware, apelidada de ” FontOnLake ” pela empresa eslovaca de segurança cibernética ESET, apresenta “módulos bem projetados” que são continuamente atualizados com novos recursos, indicando uma fase de desenvolvimento ativa. As amostras enviadas para o VirusTotal apontam para a possibilidade de que as primeiras invasões que utilizam essa ameaça tenham acontecido já em maio de 2020.

Avast e Lacework Labs estão rastreando o mesmo malware sob o nome de HCRootkit.

“A natureza furtiva de ferramentas de FontOnLake em combinação com design avançado e baixa prevalência sugerem que eles são usados em ataques direcionados”, conforme o pesquisador Vladislav Hrčka da ESET. “Para coletar dados ou conduzir outras atividades maliciosas, esta família de malware usa binários legítimos modificados que são ajustados para carregar outros componentes. Na verdade, para ocultar sua existência, a presença do FontOnLake é sempre acompanhada por um rootkit. Esses binários são comumente usados em sistemas Linux e pode servir adicionalmente como um mecanismo de persistência. ”

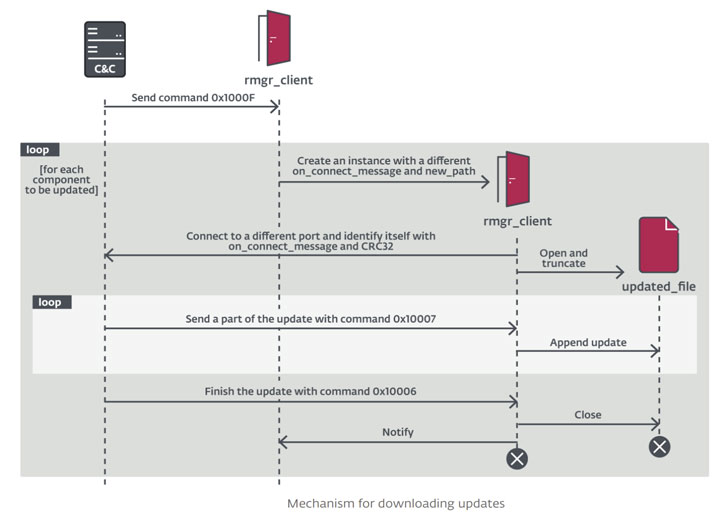

O conjunto de ferramentas do FontOnLake inclui três componentes que consistem em versões trojanizadas de utilitários Linux legítimos usados para carregar rootkits no modo kernel e backdoors no modo usuário, todos os quais se comunicam entre si usando arquivos virtuais. Os próprios implantes baseados em C ++ são projetados para monitorar sistemas, executar secretamente comandos em redes e exfiltrar credenciais de conta.

Uma segunda permutação do backdoor também vem com recursos para atuar como proxy, manipular arquivos, baixar arquivos arbitrários, enquanto uma terceira variante, além de incorporar recursos das outras duas backdoors, é equipada para executar scripts Python e comandos shell.

A ESET disse que encontrou duas versões diferentes do rootkit Linux que se baseia em um projeto de código aberto chamado Suterusu e compartilha sobreposições de funcionalidade, incluindo processos ocultos, arquivos, conexões de rede a si mesmo, ao mesmo tempo em que é capaz de realizar operações de arquivo, extrair e executar o backdoor no modo de usuário.

Atualmente não se sabe como os invasores obtêm acesso inicial à rede, mas a empresa de segurança cibernética observou que o ator da ameaça por trás dos ataques é “excessivamente cauteloso” para evitar deixar rastros, contando com comandos e controles exclusivos e diferentes (C2) servidores com portas diferentes do padrão. Todos os servidores C2 observados nos artefatos do VirusTotal não estão mais ativos.

“Sua escala e design avançado sugerem que os autores são bem versados em segurança cibernética e que essas ferramentas podem ser reutilizadas em campanhas futuras”, conforme Hrčka. “Como a maioria dos recursos são projetados apenas para ocultar sua presença, retransmitir a comunicação e fornecer acesso backdoor, acreditamos que essas ferramentas são usadas principalmente para manter uma infraestrutura que atende a alguns outros fins mal-intencionados desconhecidos.”

Este artigo é uma tradução de: https://thehackernews.com/2021/10/researchers-warn-of-fontonlake-rootkit.html