A Microsoft está alertando sobre uma ampla campanha de phishing de credencial que aproveita links de redirecionadores abertos em comunicações por email como um vetor para induzir os usuários a visitar sites maliciosos e ao mesmo tempo contornar o software de segurança.

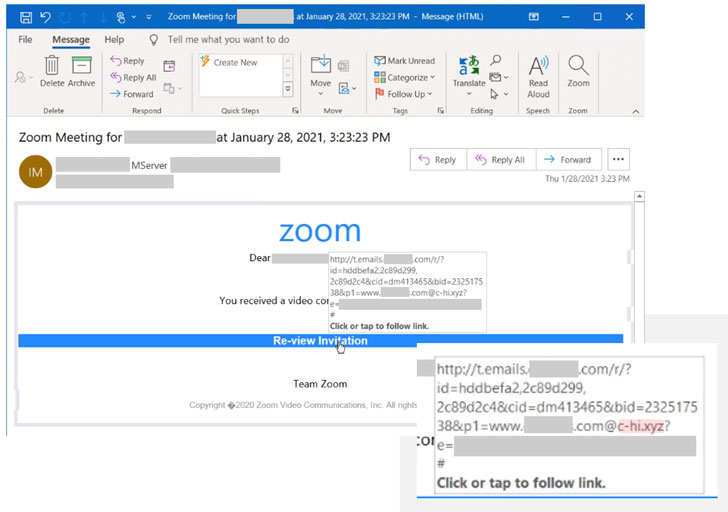

“Os invasores combinam esses links com iscas de engenharia social que personificam ferramentas e serviços de produtividade bem conhecidos para atrair os usuários a clicar”, conforme a Equipe de Inteligência de Ameaças do Microsoft 365 Defender em um relatório publicado esta semana.

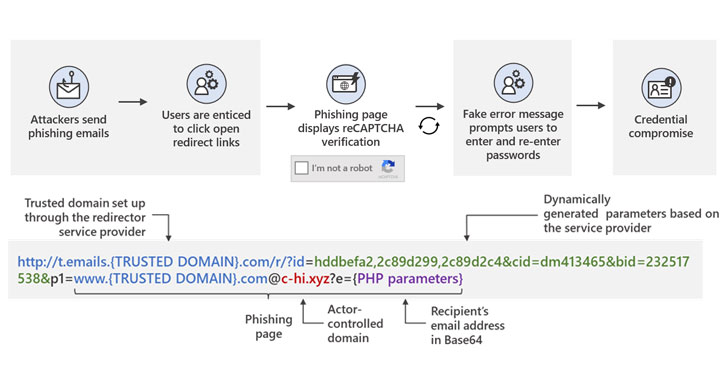

“Isso leva a uma série de redirecionamentos, incluindo uma página de verificação CAPTCHA que adiciona um senso de legitimidade e tenta escapar de alguns sistemas de análise automatizados, antes de levar o usuário a uma página de login falsa. Isso acaba levando ao comprometimento da credencial, que abre o usuário e sua organização a outros ataques. “

Embora os links de redirecionamento em mensagens de e-mail sejam uma ferramenta vital para levar destinatários a sites de terceiros ou rastrear taxas de cliques e medir o sucesso de campanhas de vendas e marketing, a mesma técnica pode ser utilizada por adversários para redirecionar esses links para sua própria infraestrutura, e ao mesmo tempo, mantendo o domínio confiável no URL completo intacto para evitar a análise dos mecanismos antimalware, mesmo quando os usuários tentam passar o mouse sobre os links para verificar se há sinais de conteúdo suspeito.

As URLs de redirecionamento incorporados na mensagem são configurados usando um serviço legítimo na tentativa de levar as vítimas em potencial a sites de phishing, enquanto os domínios controlados por ator finais contidos no link aproveitam os domínios de nível superior .xyz, .club, .shop e .online (por exemplo, “c-tl [.] xyz”), que são passados como parâmetros, e portanto escapando às soluções de gateway de e-mail.

A Microsoft disse que observou pelo menos 350 domínios únicos de phishing como parte da campanha, uma tentativa de obscurecer a detecção ressaltando o uso eficaz da campanha de iscas de engenharia social convincentes que pretendem ser mensagens de notificação de aplicativos como Office 365 e Zoom, detecção bem elaborada, técnica de evasão e uma infraestrutura durável para realizar os ataques.

“Isso não apenas mostra a escala com que este ataque está sendo conduzido, mas também demonstra quanto os invasores estão investindo nele, indicando recompensas potencialmente significativas”, disse o pesquisador.

Para dar ao ataque um verniz de autenticidade, clicar nos links especialmente criados redireciona os usuários para uma página de destino maliciosa que utiliza o Google reCAPTCHA para bloquear qualquer tentativa de varredura dinâmica. Após a conclusão da verificação CAPTCHA, as vítimas são exibidas em uma página de login fraudulenta que imita um serviço conhecido como o Microsoft Office 365, apenas para passar suas senhas ao enviar as informações.

“Esta campanha de phishing exemplifica a tempestade perfeita de engenharia social, evasão de detecção e uma grande infraestrutura de ataque em sua tentativa de roubar credenciais e, por fim, se infiltrar em uma rede”, observaram os pesquisadores. “E, dado que 91% de todos os ataques cibernéticos se originam de e-mail , as organizações devem ter uma solução de segurança que lhes forneça defesa em várias camadas contra esses tipos de ataques.”

Este artigo é uma tradução de: https://thehackernews.com/2021/08/microsoft-warns-of-widespread-phishing.html