Pesquisadores de segurança cibernética retiraram na quinta-feira uma nova campanha de espionagem em andamento que visa redes corporativas em países de língua espanhola, especificamente a Venezuela, para espionar suas vítimas.

Apelidado de “Bandidos” pela ESET devido ao uso de uma variante atualizada do malware Bandook, os alvos principais do ator da ameaça são redes corporativas no país sul-americano, abrangendo manufatura, construção, saúde, serviços de software e setores de varejo.

Escrito em Delphi e C ++, Bandook tem uma história de venda como um cavalo de Troia comercial de acesso remoto (RAT) desde 2005. Desde então, inúmeras variantes surgiram no cenário de ameaças e foram colocadas em uso em diferentes campanhas de vigilância em 2015 e 2017, supostamente por um grupo ciber-mercenário conhecido como Dark Caracal em nome de interesses governamentais no Cazaquistão e no Líbano.

Em um ressurgimento contínuo do cavalo de Troia Bandook, a Check Point divulgou no ano passado três novas amostras, uma das quais suportava 120 comandos que foram utilizadas pelo mesmo adversário para atingir o governo, finanças, energia, indústria alimentícia, saúde, educação, TI e instituições jurídicas localizadas no Chile, Chipre, Alemanha, Indonésia, Itália, Cingapura, Suíça, Turquia e Estados Unidos

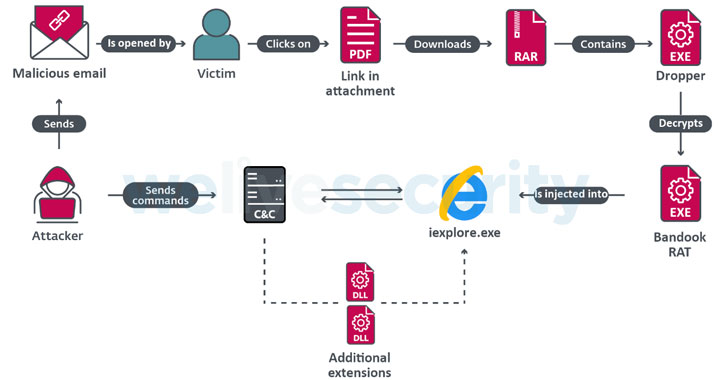

A cadeia de ataque mais recente começa com possíveis vítimas recebendo e-mails maliciosos com um anexo em PDF, que contém uma URL abreviada para baixar um arquivo compactado hospedado no Google Cloud, SpiderOak ou pCloud e a senha para extraí-lo. Extrair o arquivo revela um dropper de malware que decodifica e injeta o Bandook em um processo do Internet Explorer.

Curiosamente, a última variante do Bandook analisada pela ESET contém 132 comandos, acima dos 120 comandos relatados pela Check Point, o que implica que o grupo criminoso por trás do malware está avançando em suas ferramentas maliciosas com recursos aprimorados e poder de ataque.

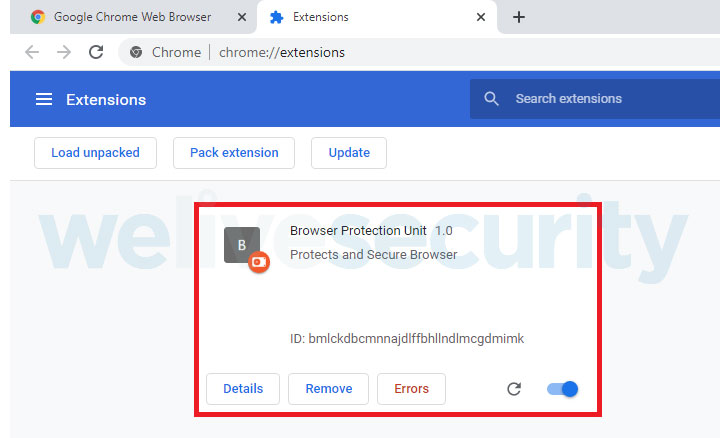

“Especialmente interessante é a funcionalidade ChromeInject”, disse o pesquisador da ESET Fernando Tavella. “Quando a comunicação com o servidor de comando e controle do invasor é estabelecida, a carga útil baixa um arquivo DLL, que tem um método exportado que cria uma extensão mal-intencionada do Chrome. A extensão mal-intencionada tenta recuperar todas as credenciais que a vítima envia para um URL. as credenciais são armazenadas no armazenamento local do Chrome. “

Alguns dos principais comandos que a carga útil é capaz de processar incluem listar o conteúdo do diretório, manipular arquivos, fazer capturas de tela, controlar o cursor na máquina da vítima, instalar DLLs maliciosas, encerrar processos em execução, baixar arquivos de uma URL específica, exfiltrar os resultados das operações em um servidor remoto e até mesmo se desinstalando das máquinas infectadas.

Na verdade, o desenvolvimento é mais um sinal de que os adversários ainda podem aproveitar as soluções de crimeware antigas para facilitar os ataques.

“O envolvimento [Bandook´s] em diferentes campanhas de espionagem […] nos mostra que ainda é uma ferramenta relevante para os cibercriminosos”, opinaram os pesquisadores. “Além disso, se considerarmos as modificações feitas no malware ao longo dos anos, isso nos mostra o interesse dos cibercriminosos em continuar usando esse malware em campanhas maliciosas, tornando-o mais sofisticado e mais difícil de detectar.”

Este artigo é uma tradução de: https://thehackernews.com/2021/07/experts-uncover-malware-attacks.html