Um downloader de malware não documentado anteriormente foi identificado em ataques de phishing para implantar roubos de credenciais e outras cargas maliciosas.

Chamado de “Saint Bot”, o malware teria aparecido pela primeira vez em janeiro de 2021, com indicações de que estava em desenvolvimento ativo.

“Saint Bot é um downloader que apareceu recentemente e está ganhando impulso lentamente. Ele foi visto derrubando, por exemplo ladrões, o Taurus Stealer ou outros exemplos de carregadores, mas seu design permite utilizá-lo para distribuir qualquer tipo de malware , “disse Aleksandra” Hasherezade “Doniec, analista de inteligência de ameaças da Malwarebytes.”

“Além disso, Saint Bot emprega uma grande variedade de técnicas que, embora não sejam novas, indicam algum nível de sofisticação, considerando sua aparência relativamente nova.”

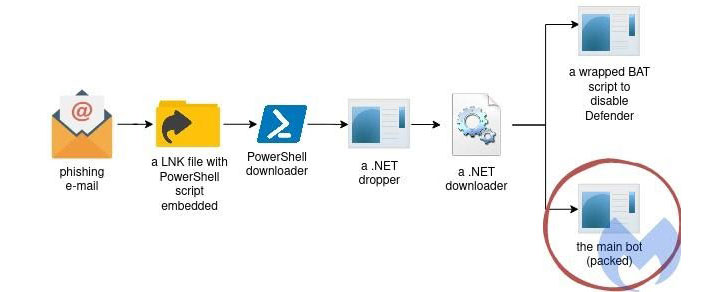

A cadeia de infecção analisada pela empresa de segurança cibernética começa com um e-mail de phishing contendo um arquivo ZIP incorporado (“bitcoin.zip”) que afirma ser uma carteira bitcoin quando, na verdade, é um script PowerShell disfarçado de arquivo de atalho .LNK.

Em seguida, esse script do PowerShell baixa o malware de estágio seguinte, um executável WindowsUpdate.exe, que, por sua vez, despeja um segundo executável (InstallUtil.exe) que faz o download de mais dois executáveis chamados def.exe e putty.exe.

Enquanto o primeiro é um script de lote responsável por desabilitar o Windows Defender, putty.exe contém a carga maliciosa que eventualmente se conecta a um servidor de comando e controle (C2) para exploração posterior.

A ofuscação presente em cada estágio da infecção, associada às técnicas de anti-análise adotadas pelo malware, permite que os operadores de malware explorem os dispositivos em que foram instalados sem chamar a atenção.

Além de realizar “verificações de autodefesa” para verificar a presença de um depurador ou de um ambiente virtual, o Saint Bot foi projetado para não ser executado na Romênia e em países selecionados da Comunidade de Estados Independentes (CEI), que inclui Armênia, Belarus, Cazaquistão, Moldávia , Rússia e Ucrânia.

A lista de comandos suportados pelo malware inclui

– baixar e executar outras cargas recuperadas do servidor C2;

-atualizar o malware do bot, e

-desinstalar-se da máquina comprometida.

Embora esses recursos possam parecer muito pequenos, o fato de Saint Bot servir como um downloader para outro malware o torna perigoso o suficiente.

Curiosamente, as próprias cargas úteis são obtidas de arquivos hospedados no Discord, uma tática que se tornou cada vez mais comum entre os agentes de ameaças, que abusam de funções legítimas de tais plataformas para comunicações C2, que evitam a segurança e distribuem o malware.

“Quando os arquivos são carregados e armazenados no CDN do Discord, eles podem ser acessados usando o URL do CDN codificado por qualquer sistema, independentemente de o Discord ter sido instalado, simplesmente navegando até o URL do CDN, onde o conteúdo está hospedado”, pesquisadores da Cisco Talos revelou em uma análise no início desta semana, transformando softwares como o Discord e o Slack em alvos lucrativos para hospedar conteúdo malicioso.

“Saint Bot é mais um pequeno downloader”, disse Hasherezade. “Não tão maduro quanto o SmokeLoader, mas é bastante novo e atualmente desenvolvido ativamente. O autor parece ter algum conhecimento de design de malware, o que é visível pela ampla gama de técnicas utilizadas. No entanto, todas as técnicas implantadas são bem conhecidas e bastante padronizadas, não mostrando muita criatividade até agora. “

Este artigo é uma tradução de: https://thehackernews.com/2021/04/alert-theres-new-malware-out-there.html