Em um alto nível, a campanha tira proveito de uma abordagem de várias etapas que começa com um ataque de spear-phishing (técnica de engenharia social usada para enganar usuários e obter informações confidenciais como nome de usuário, senha e detalhes do cartão de crédito.) cuidadosamente elaborado, levando eventualmente os invasores a obterem o controle remoto dos dispositivos.

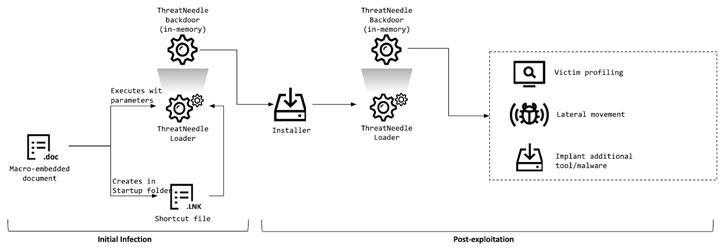

O ThreatNeedle é entregue aos alvos por meio de e-mails com o tema COVID com anexos maliciosos do Microsoft Word como vetores de infecção iniciais que, quando abertos, executam uma macro contendo código malicioso projetado para baixar e executar cargas adicionais no sistema infectado.

O malware de próximo estágio funciona incorporando seus recursos maliciosos em um backdoor do Windows que oferece recursos para reconhecimento inicial e implantação de malware para movimentação lateral e vazamento de dados.

“Uma vez instalado, o ThreatNeedle é capaz de obter controle total do dispositivo da vítima, o que significa que pode fazer tudo, desde manipular arquivos até executar comandos recebidos”, conforme os pesquisadores de segurança da Kaspersky.

A Kaspersky encontrou sobreposições entre o ThreatNeedle e outra família de malware chamada Manuscrypt, que foi usada pelo Lazarus Group em campanhas anteriores de hacking contra as indústrias de criptomoeda e jogos móveis, além de descobrir conexões com outros clusters Lazarus, como AppleJeus, DeathNote e Bookcode.

Curiosamente, o Manuscrypt também foi implantado em uma operação do Lazarus Group no mês passado, que envolveu a comunidade de segurança cibernética com oportunidades de colaborar na pesquisa de vulnerabilidade, apenas para infectar as vítimas com malware que poderia causar o roubo de explorações desenvolvidas pelos pesquisadores para vulnerabilidades possivelmente não reveladas, assim, usando-os para realizar novos ataques a alvos vulneráveis de sua escolha.

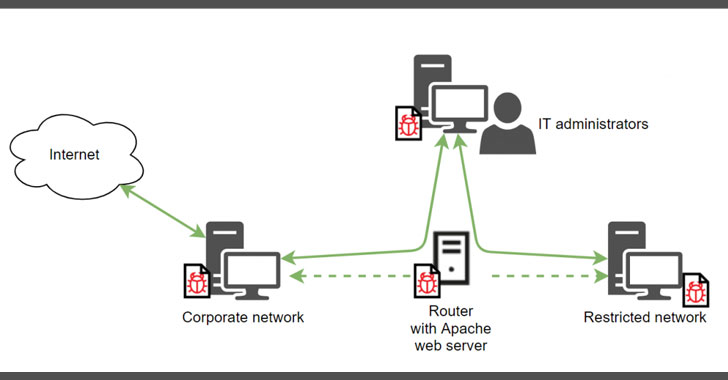

Talvez o mais preocupante do desenvolvimento seja uma técnica adotada pelos invasores para contornar as proteções de segmentação de rede em uma rede corporativa não identificada, “obtendo acesso a uma máquina de roteador interno e configurando-a como um servidor proxy, permitindo que eles vazem dados roubados da intranet rede para o servidor remoto. “

A empresa de segurança cibernética disse que organizações em mais de uma dúzia de países foram afetadas até o momento.

Pelo menos um dos e-mails de spear-phishing mencionados no relatório foi escrito em russo, enquanto outra mensagem veio com um anexo de arquivo malicioso chamado “Boeing_AERO_GS.docx”, possivelmente sugerindo um alvo nos EUA.

No início deste mês, três hackers norte-coreanos associados à divisão de inteligência militar da Coreia do Norte foram indiciados pelo Departamento de Justiça dos EUA por supostamente participarem de uma conspiração criminosa que tentava extorquir $ 1,3 bilhão em criptomoedas e dinheiro de bancos e outras organizações ao redor do mundo .

“Nos últimos anos, o grupo Lazarus se concentrou em atacar instituições financeiras em todo o mundo”, concluíram os pesquisadores. “No entanto, a partir do início de 2020, eles se concentraram em atacar agressivamente a indústria de defesa.”

“Embora o Lazarus também tenha utilizado anteriormente o malware ThreatNeedle usado neste ataque para visar empresas de criptomoeda, ele está sendo usado ativamente em ataques de espionagem cibernética.”

Este artigo é uma tradução de: https://thehackernews.com/2021/02/north-korean-hackers-targeting-defense.html