Pesquisadores de segurança descobriram uma rara parte de um spyware do Linux que atualmente não é detectado em todos os principais produtos de software de segurança antivírus e inclui funcionalidades raramente vistas em relação à maioria dos malwares do Linux, segundo o The Hacker News.

É um fato conhecido que há muito poucos malwares Linux no mundo, em comparação com os vírus do Windows, por causa de sua arquitetura principal e também devido à sua baixa participação no mercado, e muitos deles nem sequer têm uma ampla gama de funcionalidades.

Nos últimos anos, mesmo após a divulgação de vulnerabilidades críticas severas em vários tipos de sistemas operacionais Linux e software, os cibercriminosos não conseguiram aproveitar a maioria deles em seus ataques.

Em vez disso, um grande número de malware direcionados ao ecossistema Linux concentra-se principalmente em ataques de mineração com criptomoedas para obter ganhos financeiros e criar botnets DDoS ao sequestrar servidores vulneráveis.

No entanto, pesquisadores da empresa de segurança Intezer Labs descobriram recentemente um novo implante backdoor do Linux que parece estar em fase de desenvolvimento e teste, mas já inclui vários módulos maliciosos para espionar usuários de desktop Linux.

EvilGnome: Novo Spyware para Linux

Apelidado de EvilGnome, o malware foi projetado para capturar imagens da área de trabalho, roubar arquivos, capturar gravação de áudio do microfone do usuário, bem como baixar e executar outros módulos maliciosos de segundo estágio.

De acordo com um novo relatório que o Intezer Labs compartilhou com o The Hacker News antes de seu lançamento, a amostra do EvilGnome que ele descobriu no VirusTotal também contém uma funcionalidade de keylogger inacabada, o que indica que foi enviado por engano pelo seu desenvolvedor.

O malware EvilGnome se disfarça como uma legítima extensão do GNOME, um programa que permite aos usuários do Linux ampliar a funcionalidade de seus desktops.

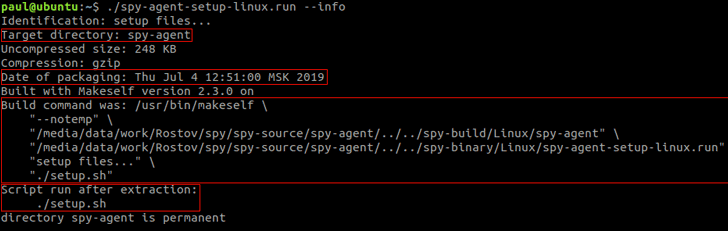

De acordo com os pesquisadores, o implante é entregue na forma de um script de shell de arquivo auto-extraível criado com ‘makeself’, um pequeno script de shell que gera um arquivo tar compactado auto-extraível de um diretório.

O implante Linux também ganha persistência em um sistema alvo usando o crontab, similar ao agendador de tarefas do Windows, e envia dados de usuários roubados para um servidor controlado por um atacante remoto.

“A persistência é obtida registrando gnome-shell-ext.sh para rodar a cada minuto no crontab. Finalmente, o script executa o gnome-shell-ext.sh, que por sua vez inicia o executável principal gnome-shell-ext”, conforme os pesquisadores.

Módulos Spyware do EvilGnome

O Spy Agent do EvilGnome contém cinco módulos maliciosos chamados “Shooters”, conforme explicado abaixo:

ShooterSound – este módulo usa o PulseAudio para capturar áudio do microfone do usuário e envia os dados para o servidor de comando e controle do operador.

ShooterImage – este módulo usa a biblioteca de código aberto Cairo para capturar capturas de tela e carregá-las para o servidor C&C. Ele faz isso abrindo uma conexão com o XOrg Display Server, que é o back-end para a área de trabalho do Gnome.

ShooterFile – este módulo usa uma lista de filtros para verificar o sistema de arquivos em busca de arquivos recém-criados e carrega-os no servidor C&C.

ShooterPing – o módulo recebe novos comandos do servidor C&C, como baixar e executar novos arquivos, definir novos filtros para verificação de arquivos, baixar e definir novas configurações de tempo de execução, exfiltrar saídas armazenadas para o servidor C&C e impedir que qualquer módulo de disparo seja executado.

ShooterKey – este módulo não é implementado nem usado, o que provavelmente é um módulo de keylogging inacabado.

Notavelmente, todos os módulos acima criptografam seus dados de saída e decripam comandos recebidos do servidor C&C com a chave RC5 “sdg62_AS.sa $ die3”, usando uma versão modificada de uma biblioteca de código aberto russa.

Possível conexão entre o EvilGnome e o Gamaredon Hacking Group

Além disso, os pesquisadores também encontraram conexões entre o EvilGnome e o Gamaredon Group, um suposto grupo de ameaça russo que está ativo desde 2013 e tem como alvo indivíduos que trabalham com o governo ucraniano.

Logo a seguir algumas das semelhanças entre o EvilGnome e o Gamaredon Group:

O EvilGnome usa um provedor de hospedagem que tem sido usado pelo Gamaredon Group há anos e continua a ser usado por ele.

O EvilGnome também está operando em um endereço IP que foi controlado pelo grupo Gamaredon há dois meses.

Invasores do EvilGnome também estão usando o TTLD ‘.space’ para seus domínios,

assim como o Grupo Gamaredon.

O EvilGnome usa um provedor de hospedagem que tem sido usado pelo Gamaredon Group há anos e continua a ser usado por ele.

O EvilGnome também está operando em um endereço IP que foi controlado pelo grupo Gamaredon há dois meses.

Invasores do EvilGnome também estão usando o TTLD ‘.space’ para seus domínios, assim como o Grupo Gamaredon.

O EvilGnome emprega técnicas e módulos – como o uso de SFX, persistência com o agendador de tarefas e a implantação de ferramentas de roubo de informações – que lembram as ferramentas do Windows do Gamaredon Group.

Como detectar o Malware EvilGnome?

Para verificar se o seu sistema Linux está infectado com o spyware do EvilGnome, você pode procurar o executável “gnome-shell-ext” no diretório “~ /.cache/gnome-software/gnome-shell-extensions”.

“Acreditamos que esta é uma versão de teste prematura. Antecipamos que novas versões sejam descobertas e analisadas no futuro, o que poderia lançar mais luz sobre as operações do grupo”, concluem os pesquisadores.

Como os produtos antivírus e de segurança atualmente não conseguem detectar o malware EvilGnome, os pesquisadores recomendam aos administradores Linux interessados que bloqueiem os endereços IP de Comando e Controle listados na seção IOC da postagem no blog do Intezer.

Este artigo é uma tradução de: https://thehackernews.com/2019/07/linux-gnome-spyware.html