Depois que alguns populares Trojans Android, como Anubis, Red Alert 2.0, GM bot e Exobot, deixarem suas empresas de malware como um serviço, um novo jogador surgiu na Internet com recursos semelhantes para preencher a lacuna, oferecendo aluguel de robôs Android e serviço às massas.

Apelidado de “Cerberus”, o novo Trojan de acesso remoto permite que atacantes remotos controlem totalmente os dispositivos Android infectados e também contam com recursos de Trojan bancários, como o uso de ataques de sobreposição, controle de SMS e coleta de listas de contatos.

De acordo com o autor deste malware, que é surpreendentemente social no Twitter e zomba abertamente dos pesquisadores de segurança e do setor de antivírus, o Cerberus foi codificado do zero e não reutiliza nenhum código de outros Trojans bancários existentes.

O autor também afirmou estar usando o Trojan para operações privadas por pelo menos dois anos antes de alugá-lo para qualquer pessoa interessada nos últimos dois meses em US$ 2.000 por um mês de uso, US $ 7.000 por seis meses e até US$ 12.000 por doze meses.

Cerberus Banking Trojan: Recursos

De acordo com pesquisadores de segurança do ThreatFabric que analisaram uma amostra do Cerberus Trojan, o malware tem uma lista bastante comum de recursos,como: tirar screenshots, gravação de áudio, gravação de keylogs,envio, recebimento e exclusão de SMS,roubar listas de contatos, Encaminhar chamadas, coletar informações do dispositivo, Localização do dispositivo de rastreamento, roubar credenciais de conta, desativar o Play Protect, baixar aplicativos e cargas adicionais, remover aplicativos do dispositivo infectado, manipular notificações, etc.

Uma vez infectado, o Cerberus primeiro oculta seu ícone da gaveta de aplicativos e, em seguida, solicita a permissão de acessibilidade, mascarando-se como Flash Player Service. Se concedido, o malware registrará automaticamente o dispositivo comprometido em seu servidor de comando e controle, permitindo que o comprador/invasor controle o dispositivo remotamente.

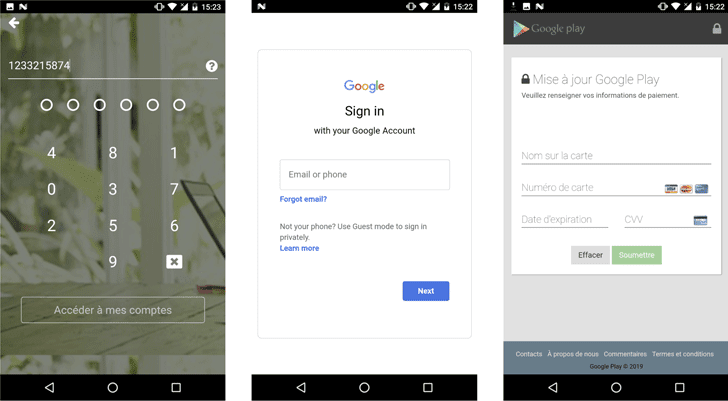

Para roubar os números de cartão de crédito dos usuários, credenciais bancárias e senhas para outras contas online, a Cerberus permite que os atacantes iniciem ataques de sobreposição de tela a partir de seu painel remoto.

No ataque de sobreposição de tela, o cavalo de Tróia exibe uma sobreposição sobre aplicativos legítimos de serviços bancários móveis e engana os usuários do Android a inserir suas credenciais bancárias na tela de login falsa, como um ataque de phishing.

“O bot abusa do privilégio de serviço de acessibilidade para obter o nome do pacote do aplicativo de primeiro plano e determinar se deve ou não mostrar uma janela de sobreposição de phishing”, conforme os pesquisadores.

Segundo os pesquisadores, a Cerberus já contém modelos de ataque de sobreposição para um total de 30 alvos exclusivos, incluindo 7 aplicativos bancários franceses, 7 aplicativos bancários dos EUA, 1 aplicativo bancário japonês e 15 aplicativos não bancários

Cerberus usa tática de evasão baseada em movimento

A Cerberus também usa algumas técnicas interessantes para evitar a detecção de soluções antivírus e impedir sua análise, como o uso do sensor do acelerômetro do dispositivo para medir os movimentos da vítima.

A ideia é simples, à medida que o usuário se movimenta, o dispositivo Android geralmente gera uma certa quantidade de dados do sensor de movimento. O malware monitora as etapas do usuário através do sensor de movimento do dispositivo para verificar se ele está sendo executado em um dispositivo Android real.

“O cavalo de Tróia usa esse contador para ativar o bot, se o contador de passos mencionado atingir o limite pré-configurado, ele considera a execução no dispositivo como segura”, explicam os pesquisadores.

“Essa medida simples impede que o cavalo de Tróia seja executado e seja analisado em ambientes de análise dinâmica (sandboxes) e nos dispositivos de teste para analises de malware”.

Se o dispositivo do usuário não tiver dados do sensor, o malware pressupõe que a caixa de proteção para verificação de malware é um emulador sem sensores de movimento e não executará o código malicioso.

No entanto, esta técnica também não é única e foi implementada anteriormente pelo popular Trojan bancário Android ‘Anubis’.

Deve-se notar que o malware da Cerberus não explora nenhuma vulnerabilidade para ser instalado automaticamente em um dispositivo de destino em primeiro lugar. Em vez disso, a instalação do malware depende de táticas de engenharia social.

Portanto, para proteger-se e não tornar vítima de tais ameaças de malware, recomenda-se que você tenha cuidado com o que você baixar no seu telefone e, definitivamente, pense três vezes antes de fazer o carregamento lateral de aplicativos desconhecidos.

Este artigo é uma tradução de: https://thehackernews.com/2019/08/cerberus-android-banking-trojan.html