Vários grupos de criminosos cibernéticos e hackers individuais ainda exploram uma vulnerabilidade de execução de código crítica recentemente corrigida no WinRAR, um popular aplicativo de compactação de arquivos do Windows com 500 milhões de usuários em todo o mundo.

Tudo se deve ao fato de o software WinRAR não possuir um recurso de atualização automática, o que, infelizmente, deixa milhões de usuários vulneráveis a ataques cibernéticos.

A vulnerabilidade crítica (CVE-2018-20250) que foi corrigida no mês passado pela equipe do WinRAR com o lançamento do WinRAR versão 5.70 beta 1 afeta todas as versões anteriores do WinRAR lançadas nos últimos 19 anos.

Para quem não sabe, a vulnerabilidade é o bug “Absolute Path Traversal” que reside na antiga biblioteca de terceiros UNACEV2.DLL do WinRAR e permite que os invasores extraiam um arquivo executável compactado do arquivo ACE para uma das pastas de inicialização do Windows, onde arquivo malicioso seria executado automaticamente na próxima reinicialização.

Portanto, para explorar com êxito essa vulnerabilidade e assumir o controle total sobre os computadores de destino, tudo o que um invasor precisa fazer é convencer os usuários a abrir um arquivo compactado com códigos maliciosos usando o WinRAR.

Imediatamente após os detalhes e o código de exploração da prova de conceito (PoC) serem divulgados publicamente, invasores mal-intencionados começaram a explorar a vulnerabilidade em uma campanha de email malspam (emails maliciosos) para instalar malware nos computadores dos usuários que executavam a versão vulnerável do software.

Pesquisadores de segurança da McAfee relataram que identificaram mais de “100 explorações e contagens exclusivas” na primeira semana desde que a vulnerabilidade foi divulgada publicamente, com a maioria das metas iniciais residindo nos Estados Unidos.

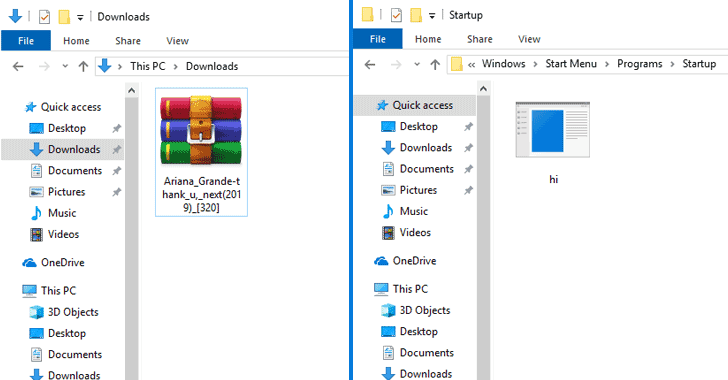

Uma recente campanha identificada pelos pesquisadores pega carona em uma cópia pirata de um álbum de sucesso de Ariana Grande, que atualmente está sendo detectado como malware por apenas 11 produtos de segurança, enquanto 53 produtos antivírus não alertaram os seus usuários.

O arquivo RAR malicioso (Ariana_Grande-thank_u, _next (2019) _ [320] .rar) detectado pela McAfee extrai uma lista de arquivos MP3 inofensivos para a pasta de download da vítima, mas também descarta um arquivo EXE malicioso para a pasta de inicialização, que foi Concebido para infectar o computador visado com malware.

“Quando uma versão vulnerável do WinRAR é usada para extrair o conteúdo deste arquivo, uma carga maliciosa é criada na pasta de inicialização nos bastidores”, explicam os pesquisadores.

“O User Access Control (UAC) é ignorado, portanto, nenhum alerta é exibido para o usuário. Na próxima vez em que o sistema for reiniciado, o malware será executado.”

Infelizmente, essas campanhas ainda estão em andamento, e a melhor maneira de se proteger de tais ataques é atualizar seu sistema instalando a versão mais recente do software WinRAR o mais rápido possível e evitar a abertura de arquivos recebidos de fontes desconhecidas

Fonte: The Hacker News