Os pesquisadores da empresa Check Point de segurança Cibernética revelaram detalhes de uma potencial vulnerabilidade perigosa no aplicativo web DJI Drone possibilitando acessos de atacantes a contas de usuaŕios envolvendo informações confidenciais, como registro de vôo, localização, cãmera de vídeo e fotos durante um vôo.

A descoberta foi relatada pela empresa de Segurança Check Point para à equipe de segurança da DJI em março deste ano. A empresa de drones chinesas resolveu o problema após quase seis meses em setembro.

O ataque sobre a conta aproveita três vulnerabilidades na infraestrutura do DJI, incluindo um bug de cookie seguro no processo de DJI, uma falha de cross-site scripting (XSS) em seu fórum e um problema de fixação de SSL em seu aplicativo móvel.

Fonte: The Hacker News (2018)

Devido a primeira vulnerabilidade não ter o sinalizador de cookies “seguro” e “https” habilitado, permitiu que invasores roubassem cookies de login de um usuário injetando JavaScript mal-intencionado no site do Fórum DJI, através da vulnerabilidade XSS.

Fonte: The Hacker News (2018)

“Para acionar esse ataque XSS, tudo o que o invasor precisa fazer é escrever um post simples no fórum do DJI que conteria o link para a carga útil”, explicaram os pesquisadores em um relatório publicado hoje.

“Um usuário que fez login no DJI Forum, depois clicou em um link malicioso especialmente criado, poderia ter suas credenciais de login roubadas para permitir acesso a outros ativos on-line do DJI”

Devidamente capturados, os cookies de login, que incluem tokens de autenticação, podem ser reutilizados para assumir o controle total da Conta Web DJI do usuário, DJI GO /4/piloto Mobile Applications e a conta centralizada da plataforma de gerenciamento de operações de drone chamada de DJI Flighthub.

Para acesso a conta comprometida nos aplicativos móveis da DJI, os invasores necessitam interceptar o tráfego do aplicativo móvel ignorando a sua implementação da fixação de SSL ao executar o ataque do tipo man-in-the-middle (Homem no meio, em referência ao atacante que intercepta os dados),MitM

no servidor da DJI usando o Burp Suite.

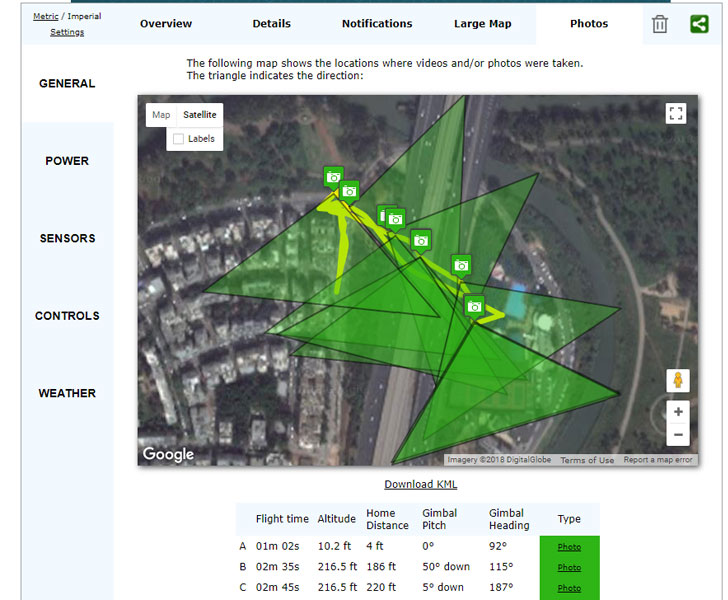

“Também realizamos mais pesquisas e descobrimos que, analisando os arquivos de registros de voo, podemos obter muito mais informações, como localização e ângulo de cada foto tirada durante o vôo do drone, localização do drone, último local conhecido e muito mais”, disseram os pesquisadores.

A vulnerabilidade foi classificada como “alto risco – baixa probabilidade”, pela DJI, pois a a exploração bem-sucedida da falha exigia que um usuário “estivesse logado em sua conta DJI enquanto clicava em um link malicioso especialmente infiltrado no Fórum DJI”.

Fonte: The Hacker News (2018)

O pequisadores da Check Point relataram a vulnerabilidade ao DJI através de seu programa de recompensas, no entanto recusaram a revelar a recompensa financeira oferecida aos pesquisadores. O programa de recompensas de bugs do DJI oferece até US$ 30.000 em recompensas por vulnerabilidades únicas descobertas.

A empresa DJI tem enfrentado exames constantes no Estados Unidos depois que o Departamento de Segurança Interna (DHS) divulgou um memorando no ano passado acusando a empresa de enviar informações confidenciais sobre a infraestrutura dos EUA para a China através de seu software e drones comerciais.

No entanto a empresa fabricante de drones negou as acusações, esclarecendo que o memorando do Departamento de Segurança Interna (DHS) do governo dos EUA se baseou em “alegações claramente falsas e enganosas”.

Fonte: The Hacker News