Uma praga digital enviada por um leitor da Linha Defensiva apresenta um comportamento até hoje desconhecido no Brasil: ela detecta quando um boleto é visualizado no navegador web, altera os números da linha digitável para desviar o destino do pagamento e corrompe o código de barras, impedindo o uso do mesmo.

Com a alteração dos boletos, mesmo quem não utiliza internet banking pelo PC pode ser vítima do golpe. Se o boleto for impresso, por exemplo, ele continuará tendo os números incorretos e o dinheiro pago irá para uma conta diferente daquela que deveria receber o dinheiro.

O valor e o vencimento do boleto não são alterados, de modo que não é possível perceber a fraude facilmente.

Manipulação de boletos

O código não altera boletos de um site específico. Qualquer página que tiver uma linha digitável e a palavra “boleto” está sujeita a ser modificada. O vírus analisado pela Linha Defensiva envia os dados do boleto encontrados na página para um servidor, que informa ao vírus os novos dados para substituição. Esse processo acrescenta um pequeno atraso na exibição da página no navegador.

A nova linha digitável não modifica o valor nem o vencimento do boleto. Outros dados do boleto não são alterados, ou seja, os dados apresentados de forma legível não conferem com a linha digitável manipulada. O vírus também não modifica o logo do banco que acompanha o documento, o que significa que o logo e o número do banco nem sempre estarão corretos.

Em um teste realizado pela Linha Defensiva, o código do boleto era sempre do Banco Santander, apesar de boletos terem sido gerados com números da Caixa, Banco do Brasil, Itaú e Bradesco. A praga digital pode usar qualquer banco como conta de destino, já que a substituição ocorre em tempo real. É possível que esse mesmo vírus utilize contas de outros bancos, conforme necessidade ou interesse dos golpistas.

Como as contas usadas ficam armazenadas no servidor, não é possível extrair uma lista de contas da própria praga digital.

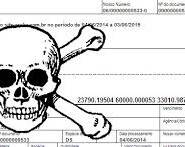

A praga não consegue alterar o código de barras. Por isso, ela tenta quebrar o código de barras existente na página. Ela faz isso acrescentando um elemento HTML “spam”. Essa marcação não existe no HTML, mas o que quebra o código de barras é o caractere “ ” – um espaço. Na prática, há “buracos” no meio do código de barras. [clique aqui para ver o código e observe nas imagens desta página os buracos nos códigos de barras]

Boletos de contas de consumo (energia elétrica, telefone) não são alterados.

Funcionamento básico do vírus

Ao ser iniciado, o vírus tenta localizar a presença de softwares de segurança dos bancos e removê-los do computador. Ele também desabilita o firewall do Windows e copia a si mesmo com um nome aleatório e configura o Windows para iniciar esse arquivo junto com o sistema.

Além da capacidade de manipular boletos, o vírus traz ainda recursos de captura de senha do Facebook e Hotmail. Essas contas podem ser usadas para disseminar outras pragas digitais futuramente.

A praga fica em constante contato com um servidor de controle, que armazena informações sobre cada computador infectado, entre elas o endereço IP, o nome do computador e a localização geográfica.

A Linha Defensiva recebeu duas amostras de vírus com esse comportamento. Uma delas tem pouco mais de 400 KB de tamanho, e a outra cerca de 500 KB.

A praga também possui funções que demonstram a tentativa de evitar a análise do código e não entra em operação imediatamente após ser executada, o que pode burlar alguns sistemas automáticos de análise de comportamento.

Detectando o golpe

Por limitações do vírus, é possível identificar o golpe de algumas formas:

- As linhas digitáveis dos boletos serão sempre parecidas

- O código de barras terá um “buraco” branco e será inválido

- O logo do banco não será sempre idêntico ao número do banco presente na linha digitável

Uma versão avançada desse vírus poderia resolver todos esses problemas. Ou seja, o vírus ainda não adquiriu sofisticação plena, mas novas versões do programa podem aperfeiçoá-lo e corrigir essas limitações. Assim, o ataque seria bastante difícil de ser detectado.

O ataque é especialmente notório por conseguir “pular” para o mundo off-line, prejudicando mesmo aqueles que não utilizam internet banking, mas fazem, por exemplo, impressão de segunda via de boletos pela internet.

Em circulação há pelo menos três semanas segundo o VirusTotal, as taxas de detecção são boas, embora o funcionamento do golpe não tenha sido divulgado por nenhuma empresa antivírus.

Outros exemplos de boletos alterados

A Linha Defensiva reforça que boletos de qualquer banco podem ser alterados pelo vírus e que o número da linha digitável muda conforme as contas bancárias que estiverem sob o controle dos responsáveis pelo golpe. Os exemplos abaixo são fornecidos para fins didáticos. Não tente identificar uma fraude pelo número da linha digitável alterada ou pelo banco emissor. No caso de dúvidas, entre em contato com a empresa cedente do boleto – não com o banco – e compare a linha digitável completa do boleto pago com o fornecido pela empresa. Caso seja confirmada a fraude, procure a polícia para realizar um boletim de ocorrência e entre em contato com o local de pagamento do boleto para verificar possíveis maneiras de revertê-lo.

Os boletos de testes foram todos gerados com valor de R$ 420, emissão de 14/04 e vencimento 20/04. Esses valores não são alterados pelo vírus.

Fonte: http://www.linhadefensiva.org/2013/04/virus-altera-boletos-na-web-e-pagamento-cai-em-conta-indevida/