Acredita-se que qualquer profissional de segurança da informação esteja familiarizado com SOs e sistemas de arquivos, um exemplo interessante, os fluxos de dados alternativos que também são conhecidos como ADS ou Alternate Data Stream. O ADS foi introduzido ao sistema de arquivos NTFS do Windows a partir do Windows NT 3.1, o intuito foi permitir a compatibilidade entre arquivos HFS do Mac. Apesar de ter sido criado para o bem, esconde um perigo, pois pode ser utilizado de forma maliciosa, exemplo, ocultação de arquivos.

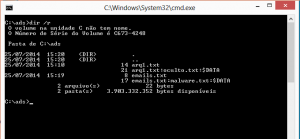

abaixo, é demonstrado algumas técnicas de ocultação.

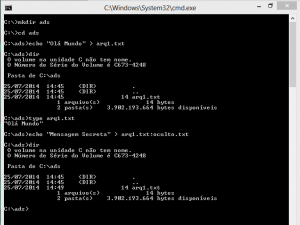

1. Criando a pasta de testes:

C:\>mkdir ads

2. Criando arquivo arq1.txt, com o conteúdo olá mundo:

C:\> echo “olá mundo” > arq1.txt

3. Ocultando o arquivo oculto.txt em arq1.txt conteúdo Mensagem Secreta:

C:\> echo “Mensagem Secreta” > arq1.txt:oculto.txt

Note que, se listar o diretório, o arquivo oculto.txt não é mostrado.

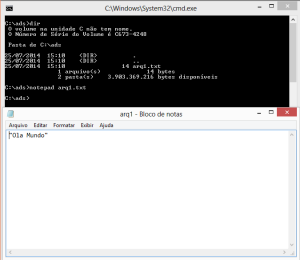

4.) Lendo o arquivo arq1.txt

C:\> notepad arq1

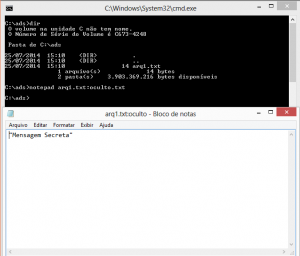

5.) Lendo o arquivo oculto.txt

C:\> notepad arq1.txt:oculto.txt

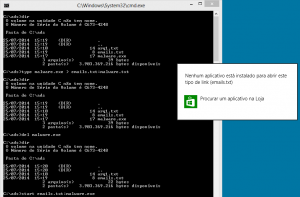

6.) Plantando um malware

C:\> type malware.exe > emails.txt:malware.exe

7.) Executando :

C:\> start emails.txt:malware.exe

Você pode checar a existência de ADS através do comando:

C:\> dir /r

É isso ai … até a próxima !!!