OBS: Invadir computador é crime !!! Desenvolvimento executado em ambiente confinado.

Olá pessoal !!! Bem vindo ao site BackTrack Brasil !!!

Existe inúmeras ferramentas gráficas, afim de rastreamos tráfego de rede, mas na minha opinião o Tcpdump cumpre o papel que muitas ferramentas fazem com total excelência.

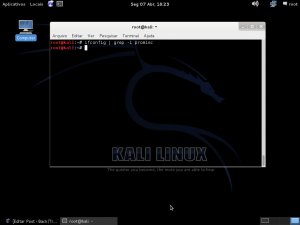

Vamos verificar a interface de rede que aplicaremos o comando do Tcpdump para rastrear texto simples pela rede. Com o comando ifconfig obtemos as informações para snifar a interface de rede.

Fig 1

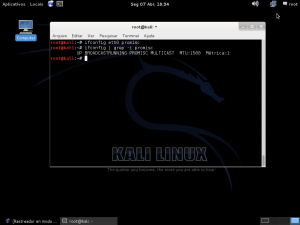

Antes de aplicar o comando com Tcpdump para snifar a interface de rede vamos verificar se a nossa rede está trabalhando em modo promíscuo. Mas o que é modo promíscuo ? Na realidade é um modo que permite que a nossa interface de rede receba todos os pacotes que trafegam por ela. Esta tarefa é muito interessante para analisar se existe algum tráfego malicioso pela nossa rede. Um determinado script, trojan, backdoor ou uma pessoa mal intencionada pode deixar a nossa rede em modo promíscuo propiciando vazamento de informações comprometedoras, desta maneira provocando uma série de danos.

Com o comando ifconfig | grep -i promisc verificamos a situação da nossa interface de rede.

Fig 2

Verificamos que o comando não retornou nenhuma informação. Portanto vamos colocar a nossa interface em modo promíscuo com o comando ifconfig eth0 promisc. Logo em seguida repeti o comando anterior e vejam a informação de trabalho da interface em modo promíscuo. Para cancelar o modo promíscuo basta utilizar o seguinte comando ifconfig eth0 -promisc.

Portanto, caso verifiquem interfaces de rede trabalhando em modo promíscuo pode ser um sinal de alerta que não deve ser descartado em hipótese alguma. Notem que para uma boa auditoria de rede posso utilizar ferramentas nativas e completas com resultados de alto nível.

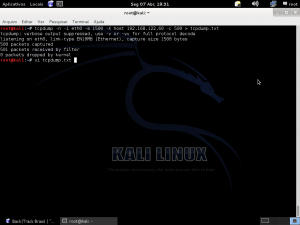

Fig 3

Neste ponto executaremos o comando Tcpdump, afim de capturar o tráfego na interface de rede eth0. O valor -s 1500 imprime 1500 bytes do pacote e o parâmetro > tcpdump.txt grava as informações de sniffer realizada na varredura.

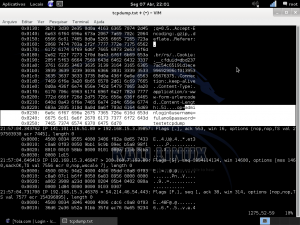

Fig 4

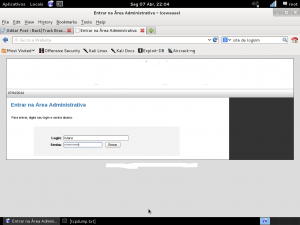

A situação mais crítica é quando capturamos o usuario e senha de um determinado site, desta forma propiciando o vazamento de informações ou outras situações que podem acarretar uma série de danos.

Fig 5

Sistema de site com login utilizado para teste com o Tcpdump.

Fig 6

Constantemente aparece sistemas enlatados com gráficos exuberantes que na verdade utilizam sistemas puros, como o Tcpdump e outras ferramentas nativas. Explorar os protocolos TCP/IP e as referidas RFCs é a melhor forma de compreender como os sistemas funcionam, no mais o restante não passam de perfumarias que utilizam as ferramentas nativas já consolidadas.

Um grande abraço a todos e até a próxima !!!