O Pentester deve ter em mente que após a realização de testes de penetração, deverá apresentar provas de conceito (PoC – Proof of Concept) e inclusive providenciar relatório circunstanciado.

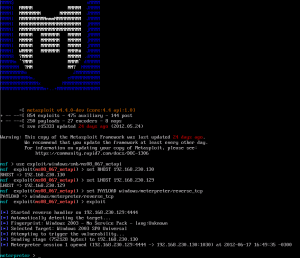

Diante do exposto, apresentarei de forma breve como fazer a extração de informação da máquina comprometida. O cenário a seguir, mostra o comprometimento da máquina alvo através de vulnerabilidade por falta de atualização. Um exploit será utilizado para ganho de acesso e utilização do meterpreter, o primeiro passo será o comprometimento do alvo através da ferramenta metasploit:

Aplicando técnicas de exploração ms08_067_netapi , ganhamos acesso ao host e ai então começamos nosso trabalho de exploração via meterpreter:

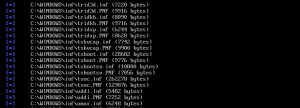

A figura anterior mostra como utilizar o file_collector do meterpreter, ou seja, o comando –r faz a pesquisa de subdiretórios e -d faz pesquisa em diretórios de forma recursiva, utilizamos para o exercício o drive C:\ , o parâmetro –f separa blocos por | , * todos -o armazena a saída da varredura em um arquivo chamado furtiva.txt. Repare a seguir a varredura:

Após analisarmos o arquivo de saída, faremos o download do arquivo senha.txt contido no drive C: e diretório projetos da máquina alvo:

Bem, agora temos nossa prova de conceito, boa sorte com seu relatório e até a próxima !