Neste pequeno artigo mostrarei como detectar firewalls utilizando o NMAP. A tática consiste no exame através de ACK, ou seja, TCP ACK

trabalha com apenas um bit ACK ligado, porém, devido a normas de RFC o alvo deve por obrigação responder através de pacotes RST.

A partir de então podemos verificar se as portas estão com regras de filtragem ou não.

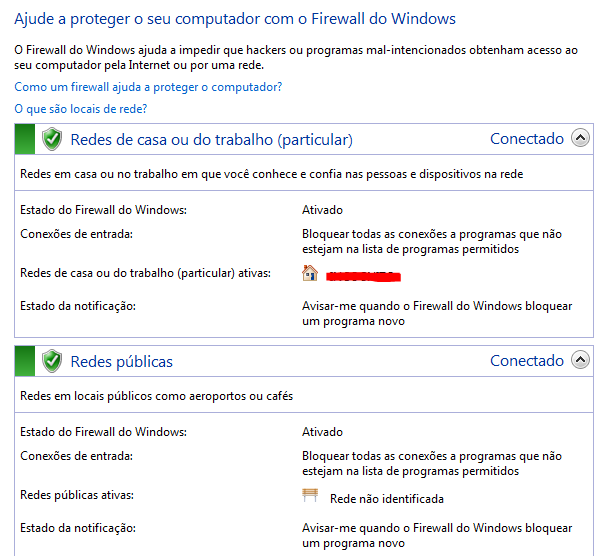

Em nosso alvo um Windows 7 192.168.42.1, habilitaremos o firewall.

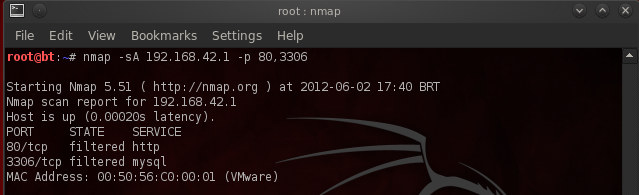

Agora em nosso nosso BackTrack, utilizaremos o seguinte comando: # nmap -sA 192.168.42.1 -p 80, 3306

ou seja, estamos fazendo uma varredura na porta 80 http e na porta 3306 MySQL

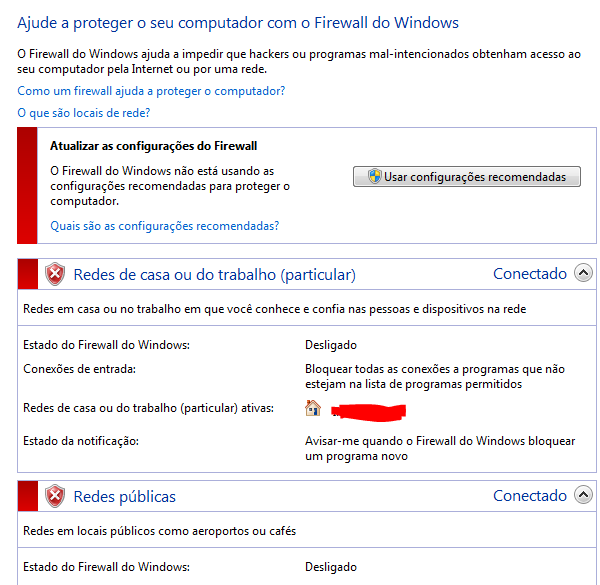

Como resultado obtivemos ambas portas com status filtered ou filtrada., agora vamos desabilitar o firewall de nosso alvo e ver o que acontece.

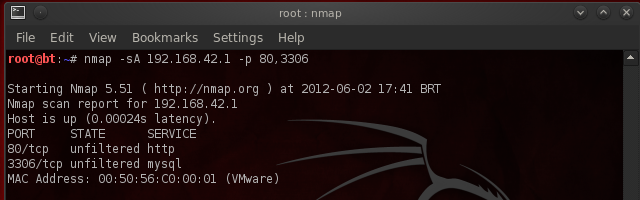

Por fim, vamos realizar nova varredura e analisar os resultados, # nmap -sA 192.168.42.1 -p 80, 3306

Desta vez o resultado nos mostra ambas portas com status unfiltered ou não filtrada.

E isso ai, até a próxima !