Neste pequeno tutorial veremos como quebrar senhas através do método de força bruta utilizando o John the ripper.

Para nosso exercício vamos trabalhar com os arquivos de senhas existentes em nosso Back Track, são eles, /etc/passwd e /etc/shadow.

O arquivo /etc/shadow contém os hashes de senhas dos usuários e o arquivo /etc/passwd contém os dados sobre contas dos usuários.

O arquivo /etc/passwd é legível para todos os usuários, porém, o arquivo /etc/shadow somente para o root.

Vamos analisar a estrutura dos arquivos /etc/passwd

cat /etc/passwd

As linhas correspondem aos usuários que são separados por dois pontos ( : ) , logo após vem a senha, depois o número do identificador do usuário, identificador do grupo, nome completo do usuário (GECOS) , diretório pessoal do usuário e finalmente o shell de login.

No local da senha há um (x) e indica ao sistema que a senha deverá ser procurada no arquivo shadow.

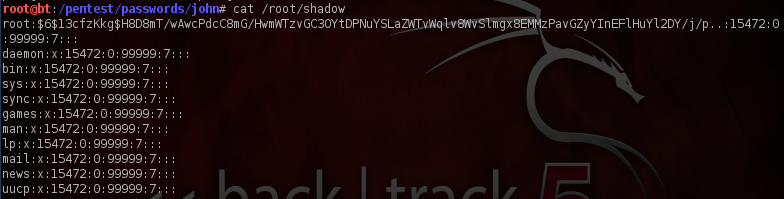

Abaixo a estrutura do arquivo shadow:

cat /etc/shadow

.

Primeiro campo nome do usuário e após o hash de senha.

Agora você deve estar se perguntando … mas para que eu preciso dos dois arquivos para quebra da senha se somente o /etc/shadow armazena as informações ? bem, é possível quebrar a senha utilizando somente o /etc/shadow , porém, o John utiliza o /etc/passwd para combinação e montagem de algumas senhas.

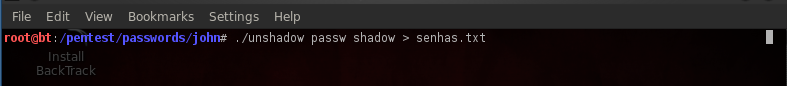

Vamos lá, de posse dos arquivos vamos unir os dois e criar um novo arquivo chamado senhas.txt, para tal, utilizaremos o recurso ./unshadow contido no John:

./unshadow passwd shadow >> senhas.txt

Agora colocamos o John em ação com o comando :

./john senhas.txt

Bingo !!! ai está user e senha padrão do Back|Track, vale ressaltar que também é possível utilizarmos um wordlist para quebra da senha, ou seja, um ataque de dicionário.

Eu fico por aqui, até a próxima !

Contramedidas : Criação de senhas complexas e fortes.